BIO Thema Clouddiensten/Standpunt AIVD en beleidsverkenning BZK: verschil tussen versies

k (status ingevuld) |

k (hyperlink toegevoegd) |

||

| (31 tussenliggende versies door 2 gebruikers niet weergegeven) | |||

| Regel 2: | Regel 2: | ||

|Elementtype=Hoofdstuk normenkader | |Elementtype=Hoofdstuk normenkader | ||

|ID=CLD_TOEL SABB | |ID=CLD_TOEL SABB | ||

|Titel=BIO Thema Clouddiensten - | |Titel=BIO Thema Clouddiensten - Samenvatting AIVD-standpunt en beleidsverkenning BZK | ||

|Kent element met zelfde titel=Nee | |Kent element met zelfde titel=Nee | ||

|Versieaanduiding=1 | |Versieaanduiding=2.1 | ||

|Status actualiteit=Actueel | |Status actualiteit=Actueel | ||

|Redactionele wijzigingsdatum= | |Redactionele wijzigingsdatum=2022/02/17 | ||

|Publicatiedatum= | |Publicatiedatum=2021/10/29 | ||

|Beschrijving=In 2019 is de Algemene Inlichtingen- en Veiligheidsdienst (AIVD) om een standpunt gevraagd over het gebruik van publieke clouddiensten voor gerubriceerde gegevens of vitale overheidsprocessen, waarvoor weerstand tegen statelijke actoren noodzakelijk is. Tevens heeft BZK een beleidsverkenning gedaan. | |Beschrijving=In 2019 is de [[AIVD (Algemene Inlichtingen- en Veiligheidsdienst)|Algemene Inlichtingen- en Veiligheidsdienst (AIVD)]] om een standpunt gevraagd over het gebruik van publieke clouddiensten voor gerubriceerde gegevens of vitale overheidsprocessen, waarvoor weerstand tegen statelijke actoren noodzakelijk is. Tevens heeft het [[BZK (Ministerie van Binnenlandse Zaken en Koninkrijksrelaties)|Ministerie van Binnenlandse Zaken en Koninkrijkrelaties (BZK)]] een beleidsverkenning gedaan. De AIVD maakt overigens in haar standpunt geen onderscheid tussen Rijksdiensten en de andere overheden. | ||

Hieronder volgen enkele citaten die de kern van AIVD | |||

Hieronder volgen enkele citaten die de kern van het AIVD-standpunt weergeven, waarop ook de beleidsverkenning van BZK is gebaseerd. | |||

==NBV-standpunt Publieke Clouddiensten (citaten uit de brief AIVD, 09/09/2019)== | ==NBV-standpunt Publieke Clouddiensten (citaten uit de brief AIVD, 09/09/2019)== | ||

| Regel 18: | Regel 20: | ||

* dat voldoende controle en toezicht mogelijk is op publieke clouddienstverleners. | * dat voldoende controle en toezicht mogelijk is op publieke clouddienstverleners. | ||

Conclusie | Daarbij gebruiken publieke clouddiensten vaak het internet, zodat de toegang en beschikbaarheid extra zorg vragen. Kortom, op dit moment is er onvoldoende zekerheid dat publieke clouddienstverleners kunnen voldoen aan het [[Besluit voorschrift informatiebeveiliging rijksdienst bijzondere informatie 2013 (VIRBI)|Voorschrift Informatiebeveiliging Rijksdienst Bijzondere Informatie (VIR-BI)]] en de [[BIO (Baseline Informatiebeveiliging Overheid)|Baseline Informatiebeveiliging Overheid (BIO)]]. Dit [[AIVD (Algemene Inlichtingen- en Veiligheidsdienst)#Businessunit Nationaal Bureau Verbindingsbeveiliging (NBV)|Nationaal Bureau Verbindingsbeveiliging (NBV)]]-standpunt is gebaseerd op de huidige stand van cloudtechnologie, statelijke cyberdreiging, nationale en internationale regelgeving en contractmogelijkheden. De ontwikkelingen op dit gebied gaan snel en het zal nodig zijn om dit standpunt periodiek, bijvoorbeeld jaarlijks, te heroverwegen. | ||

'''Conclusie''' | |||

In de huidige situatie is gebruik van publieke clouddiensten daarom niet geschikt voor gerubriceerde nationale informatie (Dep.V tot en met Stg.ZG), gerubriceerde EU- en [[NAVO (Noord-Atlantische Verdragsorganisatie)|NAVO]]-informatie en voor vitale overheidsprocessen waarvoor betrouwbare weerstand tegen statelijke actoren nodig is. Het gebruik van publieke clouddiensten is daarom ook ongeschikt voor Dep.V gerubriceerde informatie waarvoor betrouwbare detectie van statelijke actoren nodig is. | |||

Als via risicoanalyse is vastgesteld dat geen weerstand tegen en geen detectie van statelijke actoren nodig is, dan kunnen publieke clouddiensten gebruikt worden. (Einde citaten uit de AIVD-brief.) | |||

==Verkenning Cloudbeleid voor Nederlandse Rijksdiensten (citaten uit brief aan CIO-Rijk, 16/09/2019)== | |||

Concept voor brede discussie | Concept voor brede discussie | ||

Dit | Dit document bevat een verkenning voor Cloudbeleid van de Nederlandse Rijksdienst. Doel van deze verkenning is om richting te geven aan het gebruik en verdere ontwikkeling van clouddiensten door departementen, en om ambities te formuleren, waarbij rekening wordt gehouden inzichten van de AIVD voor het omgaan met dreigingen door Advanced Persistent Threats (APT’s) zoals statelijke actoren. Uitgangspunt is dat clouddiensten moeten voldoen aan de voorwaarden van het algemeen beleid. Deze voorwaarden zijn in grote lijnen beschreven in de strategische i‐agenda voor de Rijksdienst 2019 ‐2021. | ||

'''Overwegingen en beleidsvoornemen''' | |||

Het cloudbeleid dient duidelijkheid te scheppen hoe veilig gebruik gemaakt kan worden van Private, Hybride en Public Clouddiensten door overheidspartijen. Omdat de [[BIR (Baseline Informatiebeveiliging Rijksdienst)|Baseline Informatiebeveiliging Rijksdienst (BIR)]] inmiddels, formeel, in de [[BIO (Baseline Informatiebeveiliging Overheid)|Baseline Informatiebeveiliging Overheid (BIO)]] is overgegaan, wordt in het vervolg van dit document gesproken over BIO-BBN niveaus terwijl de focus van dit document (thans) de Rijkdienst betreft. | |||

In dit hoofdstuk zijn in het kader van risicomanagement de mogelijke beleidslijnen uitgewerkt rond het toepassen van ‘Basis Beveiligingsniveau’ (BBN) 1, 2 en 3 voor diverse Cloudimplementatie-scenario’s. De BIR/BIO bepaalt op basis van eisen voor vertrouwelijkheid. Het onderscheid in drie BBN’s voorkomt dat voor eenvoudige systemen zonder vertrouwelijke informatie of zonder eigen voor hoge beschikbaarheid teveel administratieve last wordt opgeroepen. Terwijl de BIO zich met name richt op vertrouwelijkheid van gegevens, wordt in Nederland, gedreven door internationale ontwikkelingen, ook meer aandacht gevraagd voor de beschikbaarheid van ‘vitale systemen en processen’. In beide toepassingen is risicomanagement met een proportionele set aan maatregelen een logische aanpak. | |||

Risicomanagement betreft het inzichtelijk en systematisch inventariseren, beoordelen en – door het treffen van maatregelen – beheersbaar maken van risico’s en kansen, die het bereiken van de doelstellingen van de organisatie bedreigen dan wel bevorderen, op een zodanige wijze dat verantwoording kan worden afgelegd over de gemaakte keuzes. | |||

'''Uitgangspunten''' | |||

Voor alle toepassingen geldt, dat zal moeten zijn voldaan aan geldende kaders. | Voor alle toepassingen geldt, dat zal moeten zijn voldaan aan geldende kaders. | ||

Versie 1 okt 2019, geeft aan dat aanpassingen worden meegenomen, zodra nieuwe inzichten daar aanleiding toe geven. Het streven is om deze jaarlijks te herzien, of zoveel eerder als ontwikkelingen daar aanleiding toe geven. | Versie 1 okt 2019, geeft aan dat aanpassingen worden meegenomen, zodra nieuwe inzichten daar aanleiding toe geven. Het streven is om deze jaarlijks te herzien, of zoveel eerder als ontwikkelingen daar aanleiding toe geven. | ||

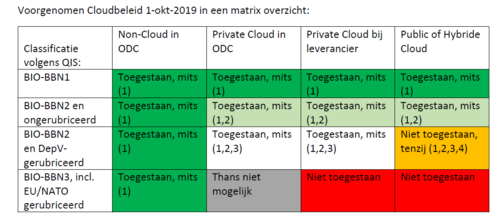

Met de voorgaande overwegingen en de input van veiligheidsexperts zijn de volgende beleidsvoornemens tot stand gekomen: Voor alle niveaus (zoals in de matrix geschetst) geldt de voorwaarde: er is een samenhangende risicoanalyse uitgevoerd, waarin rekening is gehouden met eisen voor vitale en kritieke processen en gevoelige data, en deze is opgevolgd. De restrisico’s zijn of gemitigeerd of zijn geaccepteerd door de eigenaar. | |||

Conclusie: One Cloud doesn’t fit All. | Conclusie: One Cloud doesn’t fit All. | ||

Betekenis van de nummers 1,2,3 en 4 in de matrix: | |||

[[Bestand:CLD Matrix voorgenomen cloudbeleid per classificatie.png|thumb|none|500px|Voorgenomen Cloudbeleid 1 oktober 2019 in matrix-overzicht]] | |||

Betekenis van de nummers 1, 2, 3 en 4 in de matrix: | |||

# Er is voldaan aan: | # Er is voldaan aan: | ||

## Er moet een samenhangende risicoanalyse voor vitale en kritieke processen en gevoelige data zijn uitgevoerd en de resultaten daarvan zijn opgevolgd. | |||

## De uitkomsten zijn vastgelegd en (auditeerbaar) gecommuniceerd. | |||

## De restrisico’s zijn door de systeem‐ of proces‐eigenaar geaccepteerd: | |||

### Voor departementale processen: met input van de Chief Information Security Officer (CISO). | |||

### Voor interdepartementale processen: met input van de CISO‐Rijk | |||

# Er dienen passende voorzieningen beschikbaar te zijn om activiteiten van | # Er dienen passende voorzieningen beschikbaar te zijn om activiteiten van APT's zoals statelijke actoren te kunnen signaleren en daarop in te grijpen. Dit betreft een set aan detectie voorzieningen en maatregelen, waarvan expert diensten (AIVD, [[MIVD (Militaire Inlichtingen- en Veiligheidsdienst)|Militaire Inlichtingen- en Veiligheidsdienst (MIVD)]] of [[NCSC (Nationaal Cyber Security Centrum)|Nationaal Cyber Security Centrum (NCSC)]]) hebben aangegeven dat deze zinvol zijn te opzicht van het risico dat het departement met de voorziening of proces loopt. | ||

# De verwerking van de (Dep.V) gerubriceerde BIO‐BBN2 gegevens is vóóraf door de SG goedgekeurd. | # De verwerking van de (Dep.V) gerubriceerde BIO‐BBN2 gegevens is vóóraf door de Secretaris Generaal (SG) goedgekeurd. | ||

# Voor de goedkeuring van de SG, dient het expert | # Voor de goedkeuring van de SG, dient het expert advies van de AIVD over Clouddiensten (zie hierboven) expliciet te worden meegewogen. Daarin staat vermeld (citaat) “Het gebruik van publieke clouddiensten is daarom ook ongeschikt voor Dep.V gerubriceerde informatie waarvoor betrouwbare detectie van statelijke actoren nodig is” (einde citaten) | ||

|Heeft | |Heeft bron=BIO Thema Clouddiensten | ||

}} | }} | ||

Huidige versie van 17 feb 2022 om 10:30

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

In 2019 is de Algemene Inlichtingen- en Veiligheidsdienst (AIVD) om een standpunt gevraagd over het gebruik van publieke clouddiensten voor gerubriceerde gegevens of vitale overheidsprocessen, waarvoor weerstand tegen statelijke actoren noodzakelijk is. Tevens heeft het Ministerie van Binnenlandse Zaken en Koninkrijkrelaties (BZK) een beleidsverkenning gedaan. De AIVD maakt overigens in haar standpunt geen onderscheid tussen Rijksdiensten en de andere overheden.

Hieronder volgen enkele citaten die de kern van het AIVD-standpunt weergeven, waarop ook de beleidsverkenning van BZK is gebaseerd.

NBV-standpunt Publieke Clouddiensten (citaten uit de brief AIVD, 09/09/2019)

Publieke clouddiensten bieden in de huidige situatie, geen controleerbaar afdoende weerstand tegen statelijke actoren omdat er nu nog onvoldoende zekerheid kan worden verkregen:

- dat de overheidsgegevens en -processen technisch en procedureel voldoende zijn afgeschermd tegen de clouddienstverlener, zijn onderaannemers en zijn medewerkers;

- dat de clouddienstverlener spionage-en sabotage-aanvallen van statelijke actoren betrouwbaar preventief kan afweren;

- dat de clouddienstverlener spionage en sabotage aanvallen van statelijke actoren betrouwbaar kan detecteren én hierop adequaat zal reageren;

- dat voldoende controle en toezicht mogelijk is op publieke clouddienstverleners.

Daarbij gebruiken publieke clouddiensten vaak het internet, zodat de toegang en beschikbaarheid extra zorg vragen. Kortom, op dit moment is er onvoldoende zekerheid dat publieke clouddienstverleners kunnen voldoen aan het Voorschrift Informatiebeveiliging Rijksdienst Bijzondere Informatie (VIR-BI) en de Baseline Informatiebeveiliging Overheid (BIO). Dit Nationaal Bureau Verbindingsbeveiliging (NBV)-standpunt is gebaseerd op de huidige stand van cloudtechnologie, statelijke cyberdreiging, nationale en internationale regelgeving en contractmogelijkheden. De ontwikkelingen op dit gebied gaan snel en het zal nodig zijn om dit standpunt periodiek, bijvoorbeeld jaarlijks, te heroverwegen.

Conclusie

In de huidige situatie is gebruik van publieke clouddiensten daarom niet geschikt voor gerubriceerde nationale informatie (Dep.V tot en met Stg.ZG), gerubriceerde EU- en NAVO-informatie en voor vitale overheidsprocessen waarvoor betrouwbare weerstand tegen statelijke actoren nodig is. Het gebruik van publieke clouddiensten is daarom ook ongeschikt voor Dep.V gerubriceerde informatie waarvoor betrouwbare detectie van statelijke actoren nodig is.

Als via risicoanalyse is vastgesteld dat geen weerstand tegen en geen detectie van statelijke actoren nodig is, dan kunnen publieke clouddiensten gebruikt worden. (Einde citaten uit de AIVD-brief.)

Verkenning Cloudbeleid voor Nederlandse Rijksdiensten (citaten uit brief aan CIO-Rijk, 16/09/2019)

Concept voor brede discussie

Dit document bevat een verkenning voor Cloudbeleid van de Nederlandse Rijksdienst. Doel van deze verkenning is om richting te geven aan het gebruik en verdere ontwikkeling van clouddiensten door departementen, en om ambities te formuleren, waarbij rekening wordt gehouden inzichten van de AIVD voor het omgaan met dreigingen door Advanced Persistent Threats (APT’s) zoals statelijke actoren. Uitgangspunt is dat clouddiensten moeten voldoen aan de voorwaarden van het algemeen beleid. Deze voorwaarden zijn in grote lijnen beschreven in de strategische i‐agenda voor de Rijksdienst 2019 ‐2021.

Overwegingen en beleidsvoornemen

Het cloudbeleid dient duidelijkheid te scheppen hoe veilig gebruik gemaakt kan worden van Private, Hybride en Public Clouddiensten door overheidspartijen. Omdat de Baseline Informatiebeveiliging Rijksdienst (BIR) inmiddels, formeel, in de Baseline Informatiebeveiliging Overheid (BIO) is overgegaan, wordt in het vervolg van dit document gesproken over BIO-BBN niveaus terwijl de focus van dit document (thans) de Rijkdienst betreft.

In dit hoofdstuk zijn in het kader van risicomanagement de mogelijke beleidslijnen uitgewerkt rond het toepassen van ‘Basis Beveiligingsniveau’ (BBN) 1, 2 en 3 voor diverse Cloudimplementatie-scenario’s. De BIR/BIO bepaalt op basis van eisen voor vertrouwelijkheid. Het onderscheid in drie BBN’s voorkomt dat voor eenvoudige systemen zonder vertrouwelijke informatie of zonder eigen voor hoge beschikbaarheid teveel administratieve last wordt opgeroepen. Terwijl de BIO zich met name richt op vertrouwelijkheid van gegevens, wordt in Nederland, gedreven door internationale ontwikkelingen, ook meer aandacht gevraagd voor de beschikbaarheid van ‘vitale systemen en processen’. In beide toepassingen is risicomanagement met een proportionele set aan maatregelen een logische aanpak.

Risicomanagement betreft het inzichtelijk en systematisch inventariseren, beoordelen en – door het treffen van maatregelen – beheersbaar maken van risico’s en kansen, die het bereiken van de doelstellingen van de organisatie bedreigen dan wel bevorderen, op een zodanige wijze dat verantwoording kan worden afgelegd over de gemaakte keuzes.

Uitgangspunten

Voor alle toepassingen geldt, dat zal moeten zijn voldaan aan geldende kaders. Versie 1 okt 2019, geeft aan dat aanpassingen worden meegenomen, zodra nieuwe inzichten daar aanleiding toe geven. Het streven is om deze jaarlijks te herzien, of zoveel eerder als ontwikkelingen daar aanleiding toe geven.

Met de voorgaande overwegingen en de input van veiligheidsexperts zijn de volgende beleidsvoornemens tot stand gekomen: Voor alle niveaus (zoals in de matrix geschetst) geldt de voorwaarde: er is een samenhangende risicoanalyse uitgevoerd, waarin rekening is gehouden met eisen voor vitale en kritieke processen en gevoelige data, en deze is opgevolgd. De restrisico’s zijn of gemitigeerd of zijn geaccepteerd door de eigenaar.

Conclusie: One Cloud doesn’t fit All.

Betekenis van de nummers 1, 2, 3 en 4 in de matrix:

- Er is voldaan aan:

- Er moet een samenhangende risicoanalyse voor vitale en kritieke processen en gevoelige data zijn uitgevoerd en de resultaten daarvan zijn opgevolgd.

- De uitkomsten zijn vastgelegd en (auditeerbaar) gecommuniceerd.

- De restrisico’s zijn door de systeem‐ of proces‐eigenaar geaccepteerd:

- Voor departementale processen: met input van de Chief Information Security Officer (CISO).

- Voor interdepartementale processen: met input van de CISO‐Rijk

- Er dienen passende voorzieningen beschikbaar te zijn om activiteiten van APT's zoals statelijke actoren te kunnen signaleren en daarop in te grijpen. Dit betreft een set aan detectie voorzieningen en maatregelen, waarvan expert diensten (AIVD, Militaire Inlichtingen- en Veiligheidsdienst (MIVD) of Nationaal Cyber Security Centrum (NCSC)) hebben aangegeven dat deze zinvol zijn te opzicht van het risico dat het departement met de voorziening of proces loopt.

- De verwerking van de (Dep.V) gerubriceerde BIO‐BBN2 gegevens is vóóraf door de Secretaris Generaal (SG) goedgekeurd.

- Voor de goedkeuring van de SG, dient het expert advies van de AIVD over Clouddiensten (zie hierboven) expliciet te worden meegewogen. Daarin staat vermeld (citaat) “Het gebruik van publieke clouddiensten is daarom ook ongeschikt voor Dep.V gerubriceerde informatie waarvoor betrouwbare detectie van statelijke actoren nodig is” (einde citaten)