ISOR:BIO Thema Serverplatform Uitvoering: verschil tussen versies

k (fix eigenschappen) |

k (onderschrift en alt-tekst aangepast) |

||

| Regel 9: | Regel 9: | ||

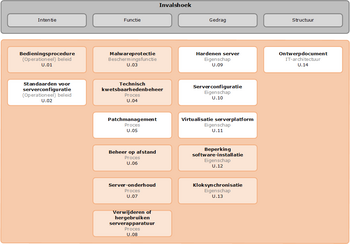

|Beschrijving=De onderwerpen die specifiek voor het serverplatform een rol spelen, zijn in Tabel 'Uitvoeringsobjecten uitgewerkt in het uitvoeringsdomein' en Figuur 'Thema Serverplatform - Onderwerpen die binnen het Uitvoeringsdomein een rol spelen' vermeld. | |Beschrijving=De onderwerpen die specifiek voor het serverplatform een rol spelen, zijn in Tabel 'Uitvoeringsobjecten uitgewerkt in het uitvoeringsdomein' en Figuur 'Thema Serverplatform - Onderwerpen die binnen het Uitvoeringsdomein een rol spelen' vermeld. | ||

[[Afbeelding:Thema Serverplatform - Onderwerpen die binnen het Uitvoeringsdomein een rol spelen.png|thumb|350px| | [[Afbeelding:Thema Serverplatform - Onderwerpen die binnen het Uitvoeringsdomein een rol spelen.png|thumb|350px|Onderwerpen die binnen het Uitvoeringsdomein een rol spelen|alt=”Thema Serverplatform - Onderwerpen die binnen het Uitvoeringsdomein een rol spelen”]] | ||

{{:ISOR:Serverplatform Beveiligingobjecten uitgewerkt in het Uitvoeringsdomein}} | {{:ISOR:Serverplatform Beveiligingobjecten uitgewerkt in het Uitvoeringsdomein}} | ||

Versie van 14 okt 2019 12:35

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van BIO Thema-uitwerking Serverplatform.

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

De doelstelling van het uitvoeringsdomein voor inrichting en exploitatie van het serverplatform is het waarborgen dat de werkzaamheden plaatsvinden overeenkomstig specifieke beleidsuitgangspunten en dat de werking voldoet aan de eisen die door de klant (doelorganisatie) zijn gesteld.

Risico's[bewerken]

Wanneer adequate protectiefuncties voor het serverplatform ontbreken, ontstaan er risico’s op het gebied van virus- en malwarebesmetting, dataverlies of datalekkage. Wanneer meer functionaliteit is ingeschakeld dan nodig is voor de bedrijfsvoering, dan nemen risico’s van diefstal of inbreuk toe. Wanneer er onvoldoende zoneringfuncties zijn geactiveerd, kunnen invloeden van buitenaf de dienstverlening via computers of netwerken onmogelijk maken. Hiaten in de systeemketens zoals Single points of Failure (SpoF), veroorzaken continuïteitsproblemen en maken 7x24 uur beschikbaarheidgaranties praktisch onmogelijk. De onderwerpen die specifiek voor het serverplatform een rol spelen, zijn in Tabel 'Uitvoeringsobjecten uitgewerkt in het uitvoeringsdomein' en Figuur 'Thema Serverplatform - Onderwerpen die binnen het Uitvoeringsdomein een rol spelen' vermeld.

| ID | Relevante beveiligingsobjecten | Referentie naar standaarden | IFGS |

|---|---|---|---|

| U.01 | Bedieningsprocedure | BIO/12.1.1 | I |

| U.02 | Standaarden voor configuratie van servers | SoGP/SY1.2 | I |

| U.03 | Malwareprotectie | BIO/12.2.1 | F |

| U.04 | Beheer van serverkwetsbaarheden | BIO/12.6.1 | F |

| U.05 | Patch-management | BIO/12.6.1, NCSC/WA | F |

| U.06 | Beheer op afstand | BIO/6.2.2 (Afgeleid) | F |

| U.07 | Onderhoud van serverapparatuur | BIO/11.2.4 | F |

| U.08 | Veilig verwijderen of hergebruiken van serverapparatuur | BIO/11.2.7 | F |

| U.09 | Hardenen van servers | SoGP/SYS1.25 en SYS12.8 | G |

| U.10 | Serverconfiguratie | SoGP/SY1.2 | G |

| U.11 | Beveiliging van virtuele servers | SoGP/SY1.3 | G |

| U.12 | Beperking van software- installatie | BIO/12.6.2 | G |

| U.13 | Kloksynchronisatie | BIO/12.4.4 | G |

| U.14 | Ontwerpdocumentatie serverplatform | SoGP/12.4.4 | S |

Principes uit de BIO Thema Serverplatform binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| SVP_U.01 | Bedieningsprocedure | Bedieningsprocedures behoren te worden gedocumenteerd en beschikbaar te worden gesteld aan alle gebruikers die ze nodig hebben. |

| SVP_U.02 | Standaarden voor serverconfiguratie | Het serverplatform is geconfigureerd volgens gedocumenteerde standaarden. |

| SVP_U.03 | Malwareprotectie serverplatform | Ter bescherming tegen malware behoren beheersmaatregelen voor preventie, detectie en herstel te worden geïmplementeerd, in combinatie met het stimuleren van een passend bewustzijn van gebruikers. |

| SVP_U.04 | Technische kwetsbaarhedenbeheer serverplatform | Informatie over technische serverkwetsbaarheden1 behoort tijdig te worden verkregen, de blootstelling van de organisatie aan dergelijke kwetsbaarheden dient te worden geëvalueerd en passende maatregelen moeten worden genomen om het risico dat ermee samenhangt aan te pakken. |

| SVP_U.05 | Patchmanagement serverplatform | Patchmanagement is procesmatig en procedureel opgezet en wordt ondersteund door richtlijnen zodat het zodanig kan worden uitgevoerd dat op de servers de laatste (beveiligings)patches tijdig zijn geïnstalleerd. |

| SVP_U.06 | Beheer op afstand | Richtlijnen en ondersteunende beveiligingsmaatregelen behoren te worden geïmplementeerd ter beveiliging van beheer op afstand van servers. |

| SVP_U.07 | Server-onderhoud | Servers behoren correct te worden onderhouden om de continue beschikbaarheid en integriteit te waarborgen. |

| SVP_U.08 | Verwijderen of hergebruiken serverapparatuur | Alle onderdelen van servers die opslagmedia bevatten, behoren te worden geverifieerd om te waarborgen dat gevoelige gegevens en in licentie gegeven software voorafgaand aan verwijdering of hergebruik zijn verwijderd of betrouwbaar veilig zijn overschreven. |

| SVP_U.09 | Hardenen server | Voor het beveiligen van een server worden overbodige functies en ongeoorloofde toegang uitgeschakeld. |

| SVP_U.10 | Serverconfiguratie | Serverplatforms behoren zo geconfigureerd te zijn, dat zij functioneren zoals het vereist is en zijn beschermd tegen ongeautoriseerd en incorrecte updates. |

| SVP_U.11 | Virtualisatie serverplatform | Virtuele servers behoren goedgekeurd te zijn en toegepast te worden op robuuste en veilige fysieke servers (bestaande uit hypervisors en virtuele servers) en behoren zodanig te zijn geconfigureerd dat gevoelige informatie in voldoende mate is beveiligd. |

| SVP_U.12 | Beperking software-installatie serverplatform | Voor het door gebruikers (beheerders) installeren van software behoren regels te worden vastgesteld en te worden geïmplementeerd. |

| SVP_U.13 | Kloksynchronisatie | De klokken van alle relevante informatieverwerkende systemen binnen een organisatie of beveiligingsdomein behoren te worden gedocumenteerd en gesynchroniseerd met één referentietijdbron. |

| SVP_U.14 | Ontwerpdocument | Het ontwerp van een serverplatform behoort te zijn gedocumenteerd. |

Normen uit de BIO Thema Serverplatform binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| SVP_U.01.01 | Voor bedieningsactiviteiten die samenhangen met informatieverwerking en communicatiefaciliteiten, zoals de procedures voor het starten en afsluiten van de computer, back-up, onderhoud van apparatuur, zijn gedocumenteerde procedures opgesteld. | Gedocumenteerde procedures voor bedieningsactiviteiten |

| SVP_U.01.02 | Wijzigingen aan bedieningsprocedures voor systeemactiviteiten worden formeel door het hoger management goedgekeurd. | Formele goedkeuring vereist voor wijzigingen aan bedieningsprocedures voor systeemactiviteiten |

| SVP_U.01.03 | In de bedieningsprocedures zijn de bedieningsvoorschriften opgenomen, onder andere voor:

| In de bedieningsprocedures opgenomen bedieningsvoorschriften |

| SVP_U.02.01 | De documentatie conform de standaarden omvat:

| Eisen aan de "gedocumenteerde standaarden" |

| SVP_U.03.01 | Een formeel beleid wordt toegepast waarin het ongeautoriseerde gebruik van software is verboden. | In beleid vastgelegd formeel verbod op het ongeautoriseerde gebruik van software |

| SVP_U.03.02 | Procedures zijn beschreven en verantwoordelijkheden benoemd voor de bescherming tegen malware. | Gebruikers zijn voorgelicht over risico’s van surfgedrag en klikken op onbekende links |

| SVP_U.03.03 | Severs zijn voorzien van (actuele) software die malware opspoort en daartegen beschermt. | Het downloaden van bestanden is beheerst en beperkt |

| SVP_U.03.04 | Gebruikers zijn voorgelicht over de risico’s ten aanzien van surfgedrag en het klikken op onbekende links. | Servers zijn voorzien van up-to-date anti-malware |

| SVP_U.03.05 | Het downloaden van bestanden is beheerst en beperkt op basis van een risicoanalyse en het principe ‘need-of-use’. | Voor de bescherming tegen malware zijn procedures beschreven en verantwoordelijkheden benoemd |

| SVP_U.03.06 | Servers en hiervoor gebruikte media worden als voorzorgsmaatregel routinematig gescand op malware. De uitgevoerde scan omvat alle bestanden die op de server moeten worden opgeslagen. | Servers en hiervoor gebruikte media worden routinematig gescand op malware |

| SVP_U.03.07 | De malware-scan wordt op alle omgevingen uitgevoerd. | De malware scan wordt op alle omgevingen uitgevoerd |

| SVP_U.03.08 | De gebruikte anti-malwaresoftware en bijbehorende herstelsoftware zijn actueel en worden ondersteund door periodieke updates. | De anti-malware software wordt regelmatig geüpdate |

| SVP_U.04.01 | Als de kans op misbruik en de verwachte schade beide hoog zijn (NCSC-classificatie kwetsbaarheidswaarschuwingen), worden patches zo snel mogelijk, maar uiterlijk binnen een week geïnstalleerd. In de tussentijd worden op basis van een expliciete risicoafweging mitigerende maatregelen getroffen. | Eisen aan het installeren van patches en tussentijdse mitigerende maatregelen |

| SVP_U.04.02 | Voor een doeltreffende kwetsbaarhedenanalyse van serverplatforms en servers is informatie aanwezig over beschikbaarheid van:

| Informatie-eisen voor het uitvoeren van een doeltreffende kwetsbaarhedenanalyse |

| SVP_U.04.03 | Om een doeltreffend beheerproces voor technische kwetsbaarheden vast te stellen, zijn:

| Verantwoordelijkheden, rollen en middelen om technische kwetsbaarheden beheren |

| SVP_U.04.04 | Voor de technische kwetsbaarheden zijn voor een doeltreffend beheerproces de activiteiten afgestemd op het incidentbeheerproces. | De activiteiten zijn afgestemd op het incident |

| SVP_U.04.05 | Het kwetsbaarhedenbeheerproces wordt uitgevoerd voor:

| Het kwetsbaarheden beheerproces |

| SVP_U.04.06 | Technische kwetsbaarheden worden via de patchmanagementprocessen en/of het wijzigingsbeheer hersteld. | Procesmatig herstel van technische kwetsbaarheden |

| SVP_U.04.07 | Het kwetsbaarhedenbeheerproces wordt regelmatig gemonitord en geëvalueerd. | Het kwetsbaarheden beheerproces wordt regelmatig gemonitord en geëvalueerd |

| SVP_U.05.01 | Het patchmanagementproces is beschreven, goedgekeurd door het management en toegekend aan een verantwoordelijke functionaris. | Patchmanagement is beschreven, goedgekeurd en toegekend |

| SVP_U.05.02 | Een technisch mechanisme zorgt voor (semi-)automatische updates. | Een technisch mechanisme zorgt voor (semi-)automatische updates |

| SVP_U.05.03 | Configuratiebeheer geeft het inzicht waarmee servers worden gepatcht. | Op basis van inzicht vanuit configuratiebeheer worden de servers gepatcht |

| SVP_U.05.04 | Het patchbeheerproces bevat methoden om:

| Eisen aan het Patchmanagement |

| SVP_U.05.05 | De patchmanagementprocedure is actueel en beschikbaar. | De Patchmanagement procedure is actueel en beschikbaar |

| SVP_U.05.06 | De rollen en verantwoordelijkheden voor patchmanagement zijn vastgesteld. | De rollen en verantwoordelijkheden voor Patchmanagement zijn vastgesteld |

| SVP_U.05.07 | De volgende aspecten van een patch worden geregistreerd:

| Registratie van de aspecten van een patch |

| SVP_U.05.08 | Ter ondersteuning van de patchactiviteiten is op het juiste (organisatorische) niveau een opgestelde patchrichtlijn vastgesteld en geaccordeerd. | Een patchrichtlijn is opgesteld, vastgesteld en geaccordeerd. |

| SVP_U.05.09 | Alleen beschikbare patches van een legitieme (geautoriseerde) bron mogen worden geïmplementeerd. | Alleen beschikbare patches van een legitieme (geautoriseerde) bron worden geïmplementeerd |

| SVP_U.05.10 | De risico’s die verbonden zijn aan het installeren van de patch worden beoordeeld (de risico’s die worden gevormd door de kwetsbaarheid worden vergeleken met het risico van het installeren van de patch). | De risico’s verbonden aan het installeren van de patch worden beoordeeld |

| SVP_U.05.11 | Wanneer voor een gepubliceerde technische kwetsbaarheid geen patch beschikbaar is, worden andere beheersmaatregelen overwogen, zoals:

| Wanneer een niet patch beschikbaar is, worden andere beheersmaatregelen overwogen |

| SVP_U.06.01 | Toegang tot kritieke systemen voor beheer op afstand door externe personen wordt beheerd door:

| Toegang tot kritieke systemen voor beheer op afstand door externe personen wordt beheerd |

| SVP_U.06.02 | Het op afstand onderhouden van servers wordt strikt beheerd door:

| Het op afstand onderhouden van servers wordt strikt beheerd |

| SVP_U.06.03 | Het serverplatform is zodanig ingericht, dat dit op afstand kan worden geconfigureerd en beheerd en dat automatisch kan worden gecontroleerd of vooraf gedefinieerde parameters en drempelwaarden worden aangetast of overschreden. | Het serverplatform is zodanig ingericht, dat deze op afstand wordt geconfigureerd en beheerd |

| SVP_U.06.04 | Handmatige interventie wordt niet toegepast, tenzij geautoriseerd en gedocumenteerd. | Handmatige interventie wordt niet toegepast, tenzij geautoriseerd en gedocumenteerd |

| SVP_U.06.05 | Alle externe toegang tot servers vindt versleuteld plaats. | Alle externe toegang tot servers vindt versleuteld plaats |

| SVP_U.07.01 | Het onderhoud van servers wordt uitgevoerd met richtlijnen die invulling geven aan de volgende eisen:

| Het onderhoud van servers wordt uitgevoerd op basis van richtlijnen |

| SVP_U.08.01 | Van de server(s):

| Niet meer benodigde opslagmedia en informatie van servers worden vernietigd |

| SVP_U.08.02 | Voorafgaand aan verwijdering of hergebruik van servers wordt gecontroleerd of de server opslagmedia bevat en of de informatie is vernietigd. | Gecontroleerd wordt of te verwijderen servers nog opslagmedia en/of informatie is bevat |

| SVP_U.09.01 | Een servers is zodanig geconfigureerd dat onderstaande functies zijn verwijderd of uitgeschakeld:

| Servers zijn zodanig geconfigureerd dat bepaalde functies zijn verwijderd of uitgeschakeld |

| SVP_U.09.02 | Een servers is zodanig geconfigureerd dat gebruik van onderstaande functies wordt beperkt:

| Servers zijn zodanig geconfigureerd dat gebruik van bepaalde functies wordt beperkt |

| SVP_U.09.03 | Servers worden beschermd tegen ongeoorloofde toegang doordat:

| Servers worden beschermd tegen ongeoorloofde toegang |

| SVP_U.10.01 | De servers zijn geconfigureerd volgens gedocumenteerde standaarden/procedures die betrekking hebben op:

| De Servers zijn geconfigureerd in overeenstemming met gedocumenteerde standaarden/procedures |

| SVP_U.10.02 | De servers zijn geconfigureerd volgens een gestandaardiseerde en vooraf bepaald serverimage. | De servers zijn geconfigureerd conform een gestandaardiseerde serverimage |

| SVP_U.10.03 | Toegang tot serverparameterinstellingen en krachtige beheerinstrumenten zijn:

| Toegang tot serverparameter en krachtige beheerinstrumenten is beperkt |

| SVP_U.11.01 | Fysieke servers die worden gebruikt om virtuele servers te hosten, worden beschermd tegen:

| Fysieke servers worden gebruikt om virtuele servers te hosten en worden beschermd |

| SVP_U.11.02 | Hypervisors worden geconfigureerd om:

| Hypervisors worden geconfigureerd |

| SVP_U.11.03 | Virtuele servers worden ingezet, geconfigureerd en onderhouden conform standaarden en procedures, die de bescherming omvat van:

| Virtuele servers worden ingezet, geconfigureerd en onderhouden conform standaarden en procedures |

| SVP_U.11.04 | Virtuele servers worden beschermd met standaard beveiligingsmechanismen op hypervisors, waaronder:

| Virtuele servers worden beschermd met standaard beveiligingsmechanismen op hypervisors |

| SVP_U.12.01 | Gebruikers (beheerders) kunnen op hun werkomgeving niets zelf installeren, anders dan via de ICT-leverancier wordt aangeboden of wordt toegestaan (whitelist). | Op de werkomgeving kan niets zelf worden geïnstalleerd, anders dan via de ICT-leverancier wordt aangeboden of toegestaan |

| SVP_U.12.02 | De organisatie past een strikt beleid toe voor het installeren en gebruiken van software. | De organisatie past een strikt beleid toe ten aanzien van het installeren en gebruiken van software. |

| SVP_U.12.03 | Het principe van least-privilege wordt toegepast. | Het principe van least-privilege wordt toegepast |

| SVP_U.12.04 | De rechten van beheerders worden verleend op basis van rollen. | De rechten van beheerders worden verleend op basis van rollen |

| SVP_U.13.01 | De systemen zijn met een standaard referentietijd voor gebruik geconfigureerd, zodanig dat gebruik gemaakt wordt van een consistente en vertrouwde datum- en tijdbron en dat gebeurtenislogboeken nauwkeurige tijdstempels gebruiken. | De systemen zijn met een standaard referentietijd voor gebruik geconfigureerd |

| SVP_U.13.02 | De interne en externe eisen voor weergave, synchronisatie en nauwkeurigheid van tijd en de aanpak van de organisatie om een referentietijd met externe bron(nen) te verkrijgen en hoe de interne klokken betrouwbaar te synchroniseren zijn gedocumenteerd. | De interne en externe eisen voor weergave, synchronisatie en nauwkeurigheid van tijd zijn gedocumenteerd. |

| SVP_U.14.01 | Het ontwerp van elk serverplatform en elke server is gedocumenteerd, waarbij onder andere beschreven is:

| Het ontwerp van elk serverplatform en elke server is gedocumenteerd |