Beveiligingsaspect Control: verschil tussen versies

(tabellen gesplitst en direct stelling/criterium weergegeven. Link naar uitleg ID toegevoegd) |

(met normen in tabel principes) |

||

| Regel 8: | Regel 8: | ||

| ?=Principe | | ?=Principe | ||

| ?Criterium | | ?Criterium | ||

| ?-Realiseert=Onderliggende normen | |||

| sort=ID | | sort=ID | ||

| link=all | | link=all | ||

Versie van 8 feb 2018 17:46

Deze pagina geeft alle ISOR-objecten (Privacyprincipes, Beveiligingsprincipes en Alle Normen) binnen het Beveiligingsaspect Control weer. Alle objecten binnen dit aspect zijn ook te herkennen aan het symbool

Deze hoofdletter vind je ook terug in het ID van deze objecten.

Principes[bewerken]

Normen[bewerken]

| ID | Norm | Stelling |

|---|---|---|

| APO_C.01.01 | Controle richtlijnen voor de evaluatie van de producten die uit de ontwikkelfasen voorvloeien | De projectorganisatie beschikt over controlerichtlijnen voor de evaluatie van de producten die uit de ontwikkelfasen voortvloeien, zoals een requirementsanalyse en de specificatie van software. |

| APO_C.01.02 | Evaluatierichtlijnen voor het evalueren van intern ontwikkelde en extern verworven code | De projectorganisatie beschikt over evaluatierichtlijnen voor het evalueren van intern ontwikkelde en extern verworven code die zijn opgeleverd tijdens de ontwikkelfasen: requirementsanalyse, specificatie en programmacode. |

| APO_C.01.03 | Controle richtlijnen die binnen de relevante beheerprocessen worden toegepast | De projectorganisatie beschikt over controlerichtlijnen die binnen de relevante beheerprocessen, versiebeheer, quality assurance en quality control worden toegepast voor het evalueren van de ontwikkelactiviteiten. |

| APO_C.01.04 | Het kwaliteitshandboek bevat procedures voor Quality Control en Quality Assurance methodiek en reviewrichtlijnen | De projectorganisatie beschikt over een kwaliteitshandboek waarin procedures zijn opgenomen voor het toepassen van quality assurance- en quality control-methodiek en reviewrichtlijnen voor de ontwikkelde producten. |

| APO_C.01.05 | De Quality Assurance methodiek wordt conform de richtlijnen nageleefd | De quality assurance-methodiek wordt conform de richtlijnen nageleefd. |

| APO_C.01.06 | Controleactiviteiten en rapportages over de ontwikkelactiviteiten en bijbehorende beheerprocessen | De projectorganisatie voert controle-activiteiten uit over de ontwikkelactiviteiten en beheerprocessen gerelateerd aan het ontwikkelproces en stelt hierover rapportages op. |

| APO_C.01.07 | Het applicatieontwikkelproces, de testcyclus en programmacodekwaliteit worden periodiek beoordeeld | Periodiek worden het applicatieontwikkelingsproces, de testcycli en de kwaliteit van de programmacode beoordeeld conform de opgestelde richtlijn. |

| APO_C.02.01 | Versiemanagement is beschreven, vastgesteld en toegekend aan een verantwoordelijke functionaris | Het versiebeheerproces is beschreven, vastgesteld door het management en toegekend aan een verantwoordelijke functionaris. |

| APO_C.02.02 | Versiemanagement beschrijft welke applicatieobjecten in het ondersteunend tool worden vastgelegd | In het versiebeheerproces is vastgelegd welke applicatie-objecten in het ondersteunend tool, zoals het functioneel en technisch ontwerp en resultaten van sprints bij Agile-ontwikkeling, worden vastgelegd. |

| APO_C.02.03 | Versiemanagement wordt ondersteund met procedures en werkinstructies | Het versiebeheerproces wordt ondersteund met procedures en werkinstructies. |

| APO_C.02.04 | Ondersteuning vanuit het toegepaste versiebeheertool | Een versiebeheertool wordt toegepast die onder andere:

|

| APO_C.03.01 | Patchmanagement en noodzakelijke patchmanagement procedures zijn beschreven, vastgesteld en bekendgemaakt | Het patchmanagementproces en de noodzakelijke patchmanagementprocedures zijn beschreven, vastgesteld door het management en bekendgemaakt aan de ontwikkelaars. |

| APO_C.03.02 | Ontwikkelaars zijn wat betreft patchmanagement bekend met hun formeel vastgelegde verantwoordelijkheden | De ontwikkelaars zijn bekend met hun formeel vastgelegde verantwoordelijkheden voor patchmanagement. |

| APO_C.03.03 | Het al dan niet uitvoeren van de verworven patches voor programmacode is geregistreerd | Het al dan niet uitvoeren van patches voor programmacode is geregistreerd. |

| APO_C.03.04 | Het beheer van technische kwetsbaarheden in code uit externe bibliotheken | Het beheer van technische kwetsbaarheden in de code uit externe bibliotheken omvat minimaal een risicoanalyse van de kwetsbaarheden en eventueel penetratietests en patching. |

| APO_C.03.05 | Installeren van alle noodzakelijke door de leveranciers beschikbaar patches en fixes | Bij het ontwikkelen van code installeert de ontwikkelaar, tenzij risicoanalyses anders uitwijzen, alle noodzakelijke patches en fixes die door fabrikanten beschikbaar worden gesteld. |

| APO_C.03.06 | Updates en patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is | Updates/patches voor kwetsbaarheden waarvan de kans op misbruik en ontstane schade hoog is, worden zo spoedig mogelijk doorgevoerd. |

| APO_C.04.01 | Software configuratiescomponenten worden conform procedures vastgelegd | Softwareconfiguratie-items worden conform procedures en met hulpmiddelen vastgelegd. |

| APO_C.04.02 | De configuratie administratie is alleen toegankelijk voor hiertoe geautoriseerd personeel | De configuratie-administratie is alleen toegankelijk voor hiertoe geautoriseerd personeel. |

| APO_C.04.03 | Wijzigingen in softwareconfiguratie conform gestandaardiseerd proces vastgelegd in de CMDB | Wijzigingen in softwareconfiguratie-items worden volgens een gestandaardiseerd proces vastgelegd in de Configuration Management Database (CMDB). |

| ... meer resultaten | ||

Uitleg Beveiligingsaspecten[bewerken]

De Information Security Object Repository (ISOR) onderscheidt drie verschillende beveiligingsaspecten:

Benamingen en uitleg binnen de SIVA-methodiek

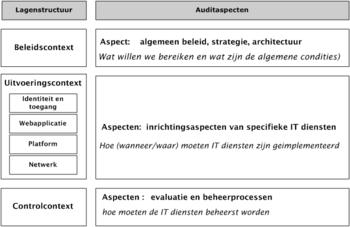

De SIVA-methodiek beschrijft dat de structuur is opgebouwd uit een aantal lagen waarmee de eerste doorsnede van een te onderzoeken gebied wordt weergegeven. Deze lagenstructuur geeft door middel van drie onderkende contexten een indeling in conditionele-, inrichtings- en managementaspecten. Deze aspecten worden hiermee in juiste contextuele samenhang gepositioneerd. De afbeelding SIVA-lagenstructuur en kenmerken geeft een overzicht van de lagenstructuur en enkele bijbehorende relevante kenmerken. De betekenissen die aan de lagen worden toegekend zijn:

Beleid

Deze laag bevat elementen die aangeven wat we in organisatiebrede zin willen bereiken en bevat daarom conditionele en randvoorwaardelijke elementen die van toepassing zijn op de overige lagen, zoals doelstellingen, beleid, strategie en vernieuwing, organisatiestructuur en architectuur. Met behulp van de karakterisering van het auditobject en aan de hand van enkele hulpvragen, worden de relevante beleidsaspecten geïdentificeerd. De hulpvragen zijn:

- Welke processen zouden moeten zijn ingericht?

- Welke algemene beleidsrichtlijnen zouden moeten zijn uitgevaardigd?

- Welke algemene organisatorische en technisch-structurele aspecten zijn relevant op het beleidsniveau?

Uitvoering

Deze laag omvat de implementatie van de IT-diensten, zoals webapplicaties, en de hieraan gerelateerde infrastructuur, zoals platform en netwerk. De juiste auditelementen worden geïdentificeerd op basis van enkele hulpvragen, zoals:

- Welke webapplicatie-componenten spelen een rol?

- Hoe moeten deze webapplicatie-componenten zijn geïmplementeerd, wat betreft eigenschappen en features-configuratie?

- Hoe moeten de features van de objecten zijn geconfigureerd?

- Welke gedrag moeten de betrokken objecten en actoren vertonen?

- Welke functies dienen te zijn geleverd?

- Welke specifieke voorschriften en instructies zouden moeten gelden voor de implementatie van het auditobject (business processen of IT componenten)?

- Hoe moeten objecten zijn samengesteld en vormgegeven?

Control

Deze laag bevat evaluatie- en metingaspecten van webapplicaties. Hiernaast bevat deze laag beheerprocessen die noodzakelijk zijn voor de instandhouding van het beveiligingsniveau. De informatie uit de evaluaties en de beheerprocessen zijn niet alleen gericht op het bijsturen van de geïmplementeerde webapplicaties, maar ook om het bijsturen van en/of aanpassen van visie en uitgestippeld beleid, afgesproken capaciteitsbehoefte en de eerder geformuleerde conditionele elementen in de beleidscontext, die gebaseerd zijn op “onzekere” informatie en aannames, De relevante control-aspecten worden geïdentificeerd met behulp van de karakterisering van het auditobject en enkele hulpvragen:

- Welke beheerprocessen zouden moeten zijn ingericht?

- Welke specifieke controlerichtlijnen moeten zijn uitgevaardigd om ervoor te zorgen dat de webapplicatie op de juiste wijze worden gerealiseerd voor het leveren van de juiste diensten?

- Aan welke (non-)functionele eisen moet binnen de beheerprocessen en bij assesments aandacht worden besteed?

- Welke organisatorische en technisch-structurele aspecten zijn van toepassing op de webapplicatie?