ISOR/totaaltabel

Tabel met alle elementen in het normenkader BIO Thema-uitwerking Serverplatform. Een element kan zijn: Beveiligingsprincipe, Hoofdstuk normenkader, Norm, Normenkader, Normenkader-aspect, Privacyprincipe Tip: klik op het pijltje naast 'ID' voor een logische volgorde.

| ID | ElementtypeDeze speciale eigenschap maakt deel uit van SmartCore. Gebruik deze eigenschap niet voor andere doeleinden. | Versieaanduiding | Status actualiteit | Redactionele wijzigingsdatum | Publicatiedatum | Beschrijving | Toelichting | Conformiteitsindicator | Criterium | Doelstelling | Risico | Beveiligingsaspect | Invalshoek | Grondslag | Stelling | Grondslag opmerkingen | Realiseert | Afbeelding | Onderschrift | Px | Alt-tekst | Wijzigingsdatum“Wijzigingsdatum <span style="font-size:small;">(Modification date)</span>” is een voorgedefinieerde eigenschap die overeenkomt met de datum van de laatste wijziging van een onderwerp. Deze eigenschap wordt geleverd door Semantic MediaWiki. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| SVP_U.14 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een document waarin de relatie tussen servers en instellingen van configuraties zijn vastgelegd. ObjecttoelichtingDe relatie tussen servers en de instellingen van configuraties moet zijn vastgelegd in een ontwerpdocument. | Ontwerp | Het ontwerp van een serverplatform behoort te zijn gedocumenteerd. | Het hebben van een middel waarmee de vereiste acties genomen kunnen worden in de volgende fase, de inrichting van de server en het serverplatform. Inzichtelijk is waar wel en niet rekening mee is gehouden in het ontwerp. | De inrichting van de server en het serverplatform wijkt af van wat vooraf nodig is geacht. | Uitvoering | Structuur |

| 26 oktober 2021 09:27:06 | Ontwerpdocument | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.01 | Beveiligingsprincipe | 2.1 | Actueel | 2 november 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft systematisch ontwikkelde aanbevelingen voor het achteraf beoordelen van ontwikkelactiviteiten. ObjecttoelichtingBinnen de infrastructuur bevinden zich verschillende servers en besturingssystemen die het fundament vormen voor applicaties. Deze servers en besturingssystemen moeten daarom continu worden onderhouden, gehardend en op een veilige wijze geconfigureerd. Het is van groot belang dat deze servers en besturingssystemen vanwege risicomanagement, periodiek geëvalueerd worden. De evaluatie-activiteiten dienen ondersteund te worden met evaluatierichtlijnen, procedures en instructies. Anders bestaat het risico dat de resultaten van deze controle-activiteiten niet voldoen aan de verwachte eisen. De beheerorganisatiestructuur geeft de samenhang van de ingerichte processen weer. | Richtlijnen | Richtlijnen behoren te worden vastgesteld om de implementatie en beveiliging van servers en besturingssystemen te controleren waarbij de bevindingen tijdig aan het management worden gerapporteerd. | Het adequaat controle-activiteiten en rapportages opstellen gericht op de implementatie en beveiliging van servers en besturingssystemen. | De resultaten van de controle-activiteiten voldoen niet aan de verwachte eisen. Het management stuurt niet op afwijkingen. | Control | Intentie |

| 300 | 2 november 2021 12:14:13 | Richtlijn evaluatie ontwikkelactiviteiten | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.11 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een of meer gescheiden logische omgevingen op één fysieke server of serverplatform. ObjecttoelichtingServervirtualisatie stelt een organisatie in staat om een of meer gescheiden logische omgevingen te creëren op één fysieke server. Bij virtualisatie zijn drie soorten componenten betrokken: een fysieke server, een hypervisor en een of meerdere virtuele servers.

| Virtuele servers, Fysieke servers, Hypervisors | Virtuele servers behoren goedgekeurd te zijn en toegepast te worden op robuuste en veilige fysieke servers (bestaande uit hypervisors en virtuele servers) en behoren zodanig te zijn geconfigureerd dat gevoelige informatie in voldoende mate is beveiligd. | Het in voldoende mate beveiligen van gevoelige informatie op een virtueel serverplatform. | Dat onbevoegden inzicht krijgen in gevoelige informatie. | Uitvoering | Gedrag |

| 26 oktober 2021 08:53:18 | Virtualisatie serverplatform | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.01 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een vastgelegde manier van handelen voor het beheren van serverplatforms. ObjecttoelichtingDe taken/activiteiten kunnen gerelateerd zijn aan het starten en afsluiten van de computer, back-up en onderhoud van servers. | Bedieningsprocedures | Bedieningsprocedures behoren te worden gedocumenteerd en beschikbaar te worden gesteld aan alle gebruikers die ze nodig hebben. | Het waarborgen van een correcte en veilige bediening van serverplatforms. | Het optreden van beveiligingsincidenten en/of datalekken en verlies van kennis voor het bedienen van serverplatforms. | Uitvoering | Intentie |

| 26 oktober 2021 10:07:18 | Bedieningsprocedure | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.07 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft activiteiten voor de instandhouding van de adequate werking en het beveiligingsniveau van een serverplatform. ObjecttoelichtingIn deze BIO Thema-uitwerking wordt apparatuur vanuit de ISO 27002 2017 opgevat als het infrastructuurcomponent ‘server’ die periodiek onderhouden dient te worden. Het onderhoud behoort plaats te vinden binnen een tijdsinterval. Servers worden correct onderhouden door bevoegd personeel om te zorgen dat de beschikbaarheid van de dienstverlening en de integriteit hiervan gegarandeerd is. | Onderhouden | Servers behoren correct te worden onderhouden om de continue beschikbaarheid en integriteit te waarborgen. | Het waarborgen van continue beschikbare en integere servers. | Aantasting van de beschikbaarheid en integriteit van servers | Uitvoering | Functie |

| 300 | 26 oktober 2021 08:30:35 | Server-onderhoud | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.03 | Beveiligingsprincipe | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een modelmatige beschrijving van de wijze waarop serverplatforms zijn ingericht, samenhangen, zijn beveiligd en worden beheerst. ObjecttoelichtingDe architectuur van een serverplatform geeft overzicht en inzicht in de wijze waarop de gebieden en objecten behoren te worden beveiligd. Architectuur geeft ook inzicht in de samenhang en samenwerking van beveiligingsmaatregelen. In de architectuur zijn gemaakte ontwerp- en inrichtingskeuzen gedocumenteerd, verantwoord en zijn de gemaakte keuzen onderbouwd.

| architectuurdocument | De functionele eisen, beveiligingseisen en architectuurvoorschriften van het serverplatform zijn in samenhang in een architectuurdocument vastgelegd. | Een landschap bieden voor een serverplatform dat in samenhang beveiligd is en inzicht geeft in de inrichting van het serverplatform. | Onvoldoende sturing hebben op de inrichting van het serverplatform. Bedreigingen worden over het hoofd gezien. | Beleid | Structuur |

| 25 oktober 2021 08:40:37 | Serverplatform-architectuur | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.04 | Beveiligingsprincipe | 2.1 | Actueel | 25 november 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een instandhoudingsproces voor het onderzoek naar en het oplossen van technische kwetsbaarheden. ObjecttoelichtingKwaadwillenden maken gebruik van kwetsbaarheden en zwakheden in software die op de servers zijn geïnstalleerd. Kwetsbaarhedenbeheer is een proactieve benadering van beveiliging door de kans te verminderen dat gebreken in software de beveiliging van een server in gevaar brengt.

| Technische serverkwetsbaarheden, Geëvalueerd | Informatie over technische serverkwetsbaarheden1 behoort tijdig te worden verkregen, de blootstelling van de organisatie aan dergelijke kwetsbaarheden dient te worden geëvalueerd en passende maatregelen moeten worden genomen om het risico dat ermee samenhangt aan te pakken. | Het voorkomen van misbruik van technische kwetsbaarheden en bij blootstelling ervan tijdig passende maatregelen treffen. | Kwetsbaarheden in servers worden niet opgemerkt, waardoor er misbruik van gemaakt kan worden. | Uitvoering | Functie |

| 300 | 25 november 2021 15:51:53 | Technische kwetsbaarhedenbeheer serverplatform | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.12 | Beveiligingsprincipe | 2.1 | Actueel | 19 november 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft systematisch ontwikkelde aanbevelingen, bedoeld om het installeren van programmatuur door eindgebruikers te beperken. ObjecttoelichtingVoor het gebruik van software (door een beheerder) op een server zijn regels opgesteld. | Regels | Voor het door gebruikers (beheerders) installeren van software behoren regels te worden vastgesteld en te worden geïmplementeerd. | Het voorkomen dat er software wordt geïnstalleerd die schade kan veroorzaken, zoals het weglekken van informatie, verlies van integriteit, andere informatiebeveiligingsincidenten of het schenden van intellectuele-eigendomsrechten. | Het introduceren van kwetsbaarheden. | Uitvoering | Gedrag |

| 19 november 2021 11:10:49 | Beperking software-installatie serverplatform | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.13 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft het synchroon instellen van systeemklokken op verschillende servers. ObjecttoelichtingOm gebeurtenissen uit verschillende componenten te correleren, worden de klokken van de verschillende systemen gelijkgericht en waarmee de timestamps van gebeurtenissen zijn gesynchroniseerd. Dit synchroniseren is het effect van de juiste instelling van tijd op betreffende componenten.

| Gedocumenteerd, Gesynchroniseerd | De klokken van alle relevante informatieverwerkende systemen binnen een organisatie of beveiligingsdomein behoren te worden gedocumenteerd en gesynchroniseerd met één referentietijdbron. | Om de correlatie en analyse van beveiligingsgerelateerde gebeurtenissen en andere geregistreerde gegevens mogelijk te maken en om onderzoeken naar informatiebeveiligingsincidenten te ondersteunen. | Onnauwkeurige auditlogbestanden niet kunnen onderzoeken of als bewijs in juridische of disciplinaire zaken belemmeren en de geloofwaardigheid van dat bewijsmateriaal schaden. | Uitvoering | Gedrag |

| 300 | 26 oktober 2021 09:19:22 | Kloksynchronisatie | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.09 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft het proces van het uitschakelen van overbodige functies van een server. ObjecttoelichtingDe standaardconfiguratie van de meeste besturingssystemen is niet ontworpen met beveiliging als de primaire focus. In plaats daarvan zijn standaardinstellingen meer gericht op bruikbaarheid, communicatie en functionaliteit.

| Functies, Toegang | Voor het beveiligen van een server worden overbodige functies en ongeoorloofde toegang uitgeschakeld. | Het verbeteren van de beveiliging van een server. | Misbruik van overbodige en/of niet gebruikte functies, services en accounts. | Uitvoering | Gedrag |

| 26 oktober 2021 13:52:46 | Hardenen server | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03 | Beveiligingsprincipe | 2.1 | Actueel | 25 november 2021 | 25 oktober 2021 | ==Objectdefinitie==

Omvat het continu beschermen van serverplatforms tegen schadelijke software. ObjecttoelichtingDe organisatie maakt gebruik van malwareprotectie bij ingangs- en uitgangspunten van kritieke informatiesystemen (zoals firewalls, e-mailservers, webservers, proxyservers, servers met externe toegang) en op werkstations, servers of mobiele computerapparatuur op het netwerk. De organisatie gebruikt deze beschermingsmechanismen om haar servers te beschermen tegen schadelijke code en om schadelijke code te detecteren en te neutraliseren. | Preventie, Detectie,Herstel | Ter bescherming tegen malware behoren beheersmaatregelen voor preventie, detectie en herstel te worden geïmplementeerd, in combinatie met het stimuleren van een passend bewustzijn van gebruikers. | Het zorgen dat informatie op servers wordt beschermd tegen malware. | Malware wordt niet opgespoord en aangetroffen malware wordt niet of onvoldoende hersteld. | Uitvoering | Functie |

| 25 november 2021 15:36:52 | Malwareprotectie serverplatform | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.06 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een doelgerichte bundeling van kennis en vaardigheden tussen personen met taken, verantwoordlijkheden en bevoegdheden voor de beheersing van de serverplatformomgevingen. ObjectoelichtingVoor het adequaat beheersen en beheren van servers en serverplatforms zou een beheersorganisatiestructuur moeten zijn vastgesteld, waarin de verantwoordelijkheden voor de beheersprocessen met toereikende bevoegdheden zijn uitgedrukt en op het juiste niveau zijn gepositioneerd. | Beveiligingsfunctionaris, Beveiligingsbeleid | Binnen de beheerorganisatie is een beveiligingsfunctionaris benoemd die de organisatie ondersteunt in de vorm van het bewaken van beveiligingsbeleid en die inzicht verschaft in de inrichting van de servers en het serverplatform. | Het invullen, coördineren en borgen van de beheersing van servers en serverplatforms. | De beheersorganisatie is niet effectief ingericht waardoor servers en serverplatforms onvoldoende zijn beveiligd. | Control | Structuur |

| 26 oktober 2021 09:32:05 | Beheersorganisatie servers en serverplatforms | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.06 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een instandhoudingsproces van servers vanuit een externe niet-vertrouwde omgeving. ObjecttoelichtingToegang tot de servers is beperkt tot geautoriseerde personen en informatiesystemen. Onder bepaalde voorwaarden is het beheerders ‘van buiten’ de door de organisatie beheerde netwerken, toegestaan servers te benaderen. | Richtlijnen | Richtlijnen en ondersteunende beveiligingsmaatregelen behoren te worden geïmplementeerd ter beveiliging van beheer op afstand van servers. | Voorkomen van verlies, schade, diefstal of in gevaar brengen van informatie en andere bijbehorende assets en onderbreking van de activiteiten van de organisatie. | De server is onbetrouwbaar en functioneert niet naar behoren. | Uitvoering | Functie |

| 300 | 26 oktober 2021 10:34:56 | Beheer op afstand | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.05 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Omvat het bewaken en onderkennen van afwijkingen op beleidsregels. ObjecttoelichtingOnder monitoren wordt verstaan: reviewen, analyseren en rapporteren. Het monitoren van gebruikers- en beheerdersactiviteiten heeft tot doel ongeautoriseerde toegangspogingen tot servers en serverplatforms tijdig te signaleren en met de ernst van de signalering acties te ondernemen. De monitoringsfunctie moet voorbehouden zijn aan een daartoe verantwoordelijke functionaris. Monitoring vindt mede plaats met geregistreerde gegevens (logging). De geregistreerde gegevens dienen te worden geanalyseerd en te worden gerapporteerd (alerting). Alerting kan ook geautomatiseerd plaats vinden op basis van vastgestelde overschrijding van drempelwaarden. | Reviewt/analyseert, rapporteren | De organisatie reviewt/analyseert regelmatig de logbestanden om onjuist gebruik en verdachte activiteiten op servers en besturingssystemen vast te stellen en bevindingen aan het management te rapporteren. | Het vaststellen van onjuist gebruik en verdachte activiteiten op servers en besturingssystemen waarmee het management tijdig kan bijsturen. | Onvoldoende mogelijkheden om tijdig bij te sturen om organisatorisch en technisch te (blijven) voldoen aan de doelstellingen. | Control | Gedrag |

| 26 oktober 2021 11:05:27 | Monitoring | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.04 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Omvat het vastleggen van informatiebeveiligingsgerelateerde gebeurtenissen. ObjecttoelichtingOp de servers en besturingssystemen vinden automatische en handmatige activiteiten plaats. Vanuit beveiligingsoptiek is het van belang om deze activiteiten te registreren in logboeken en te controleren. | Logbestanden | Logbestanden van gebeurtenissen die gebruikersactiviteiten, uitzonderingen en informatiebeveiligingsgebeurtenissen registreren, behoren te worden gemaakt, bewaard en regelmatig te worden beoordeeld. | Het verzamelen van bewijs om achteraf te kunnen beoordelen of er ongeoorloofde acties hebben plaatsgevonden op servers en besturingssystemen. | Ongeoorloofde acties op servers en besturingssystemen worden niet opgemerkt. Bij wel opmerken, is er geen bewijs voorhanden. | Control | Gedrag |

| 300 | 26 oktober 2021 09:55:48 | Logging | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.03 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft in bestanden vastgelegde beheeractiviteiten. ObjecttoelichtingLogging is het proces voor het registreren van technische activiteiten en gebeurtenissen. Hiermee kunnen achteraf fouten of onrechtmatigheden in het gebruik van waaronder ongeautoriseerde toegangspogingen tot technische componenten vroegtijdig worden gesignaleerd. Het loggen van activiteiten spitst zich toe tot de bewaking van rechtmatigheid van toegekende rechten en het gebruik hiervan. | Logbestanden | Activiteiten van systeembeheerders en -operators behoren te worden vastgelegd en de logbestanden behoren te worden beschermd en regelmatig te worden beoordeeld. | Achteraf kunnen fouten en/of onrechtmatigheden in het gebruik van waaronder ongeautoriseerde toegangspogingen tot technische componenten vroegtijdig worden gesignaleerd. | Schade door het niet opmerkingen van fouten en/of onrechtmatigheden in het gebruik van waaronder ongeautoriseerde toegangspogingen tot technische componenten. | Control | Gedrag |

| 26 oktober 2021 09:51:47 | Logbestanden beheerders | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.02 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een set aan documenten met erkende afspraken, specificaties of criteria over configuraties en parametrisering van serverinstellingen. ObjecttoelichtingStandaarden voor de configuratie van servers representeren documenten waarin afspraken, specificaties of criteria zijn vastgelegd voor configuraties en parametrisering van serverinstellingen. | Standaarden | Het serverplatform is geconfigureerd volgens gedocumenteerde standaarden. | Dat een serverplatform correct werkt met de vereiste beveiligingsinstellingen, dat de configuratie niet wordt gewijzigd door ongeautoriseerden en het voorkomen van onjuiste wijzigingen. | De server is niet of onvoldoende geconfigureerd voor de functionaliteit binnen de IT-omgeving. | Uitvoering | Intentie |

| 26 oktober 2021 10:11:57 | Standaarden voor serverconfiguratie | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.02 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft fundamentele uitgangspunten voor het veilig inrichten van een serverplatform. ObjecttoelichtingBij het inrichten van een beveiligde server behoren beveiligingsprincipes in acht te worden genomen. In de standaard ISO 27002 2017 zijn twee principes expliciet genoemd: ‘security by design’ en ‘defence in depth’. In andere baselines (zoals de The Standard of Good Practice for Information Security 2018 (SoGP)) zijn verschillende andere van belang zijnde inrichtingsprincipes te vinden. | Principes | Principes voor het inrichten van beveiligde servers behoren te worden vastgesteld, gedocumenteerd, onderhouden en toegepast voor alle verrichtingen betreffende het inrichten van servers. | Het zorgen dat servers betrouwbaar zijn gedurende alle inrichtingsverrichtingen van servers. | Bij de inrichting van servers zijn niet alle vereiste beveiligingsprincipes meegenomen. | Beleid | Intentie |

| 26 oktober 2021 11:01:59 | Inrichtingsprincipes voor serverplatform | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.01 | Beveiligingsprincipe | 2.1 | Actueel | 2 november 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft het resultaat van een besluitvorming over het onderhouden van een serverplatform. ObjecttoelichtingDe ISO 27002 2017 formuleert ‘beveiligd ontwikkelen’ in paragraaf 14.2.1 ‘Beleid voor beveiligd ontwikkelen’ als een eis voor het opbouwen van een beveiligde dienstverlening, software, systemen en architectuur.

| Regels | Voor het beveiligd inrichten en onderhouden van het serverplatform behoren regels te worden vastgesteld en binnen de organisatie te worden toegepast. | Het beheersen van de beveiligde inrichting en onderhoud van het serverplatform. | Onvoldoende mogelijkheden om sturing te geven aan de effectieve en betrouwbare inrichting van een serverplatform en hierover een verantwoordingsrapportage te laten afgeven. | Beleid | Intentie |

| 300 | 2 november 2021 10:01:13 | Beleid voor beveiligde inrichting en onderhoud | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.08 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft het veilig verwijderen of hergebruiken van serverapparatuur. ObjecttoelichtingOpslagmedia van apparatuur bevat vaak vertrouwelijke informatie. Wanneer servers buiten gebruik worden gesteld of opnieuw worden ingezet, moet deze informatie veilig verwijderd zijn of worden. | Opslagmedia, Geverifieerd | Alle onderdelen van servers die opslagmedia bevatten, behoren te worden geverifieerd om te waarborgen dat gevoelige gegevens en in licentie gegeven software voorafgaand aan verwijdering of hergebruik zijn verwijderd of betrouwbaar veilig zijn overschreven. | Het waarborgen dat gevoelige gegevens en in licentie gegeven software voorafgaand aan verwijdering of hergebruik zijn verwijderd of betrouwbaar veilig zijn overschreven. | Informatie met een vertrouwelijk karakter komt in handen van onbevoegden. | Uitvoering | Functie |

| 26 oktober 2021 08:38:33 | Verwijderen of hergebruiken serverapparatuur | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.10 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft het instellen van systeemfuncties van een serverplatform. ObjecttoelichtingServerplatforms hebben verschillende features en bieden een veelheid van functies om services te kunnen leveren. Om serverplatforms veilig te laten functioneren, behoort elk serverplatform conform bepaalde standaarden en procedures te zijn geconfigureerd. | Geconfigureerd, Ongeautoriseerd | Serverplatforms behoren zo geconfigureerd te zijn, dat zij functioneren zoals het vereist is en zijn beschermd tegen ongeautoriseerd en incorrecte updates. | Het veilig laten functioneren van serverplatforms. | Serverplatforms functioneren niet zoals vereist en zijn niet/onvoldoende beschermd tegen ongeautoriseerd en incorrecte updates. | Uitvoering | Gedrag |

| 300 | 26 oktober 2021 08:49:18 | Serverconfiguratie | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05 | Beveiligingsprincipe | 2.1 | Actueel | 25 november 2021 | 25 oktober 2021 | ==Objectdefinitie==

Betreft een besturingsproces voor het verwerven, testen en installeren van patches op een computersysteem. ObjecttoelichtingPatchmanagement is het proces dat zorgt voor het verwerven, testen en installeren van patches (wijzigingen ter opheffing van bekende beveiligingsproblemen in de code) op (verschillende softwarecomponenten van) een computersysteem. Een solide updatemechanisme is essentieel om voldoende beschermd te zijn tegen bekende beveiligingsproblemen in software.

| Procesmatig, Procedureel, Richtlijnen | Patchmanagement is procesmatig en procedureel opgezet en wordt ondersteund door richtlijnen zodat het zodanig kan worden uitgevoerd dat op de servers de laatste (beveiligings)patches tijdig zijn geïnstalleerd. | Het zekerstellen dat kwetsbaarheden tijdig en effectief worden aangepakt en zo een stabiele omgeving wordt gecreëerd. | De stabiliteit en betrouwbaarheid van servers komt in gevaar. | Uitvoering | Functie |

| 25 november 2021 15:55:44 | Patchmanagement serverplatform | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.02 | Beveiligingsprincipe | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | ==Objectdefinitie==

Omvat de evaluatie van de mate waarin de serveromgeving voldoet aan de vooraf gestelde technische eisen. ObjecttoelichtingHet is noodzakelijk om de technische omgeving regelmatig te beoordelen om de beveiliging doeltreffend te kunnen beheersen. Hiertoe dienen periodiek zowel de organisatorische als technische aspecten beoordeeld te worden, zoals: de toepassing van het geformuleerd inrichtingsbeleid voor servers, serverplatformarchitectuur, taken en verantwoordelijkheden, gebruik van technische middelen, frequentie, controle aanpak en inschakelen van externe specialisten. Als resultaat dient een rapportage van bevindingen aan het management te worden uitgebracht. | Naleving | Technische serveromgevingen behoren regelmatig te worden beoordeeld op naleving van de beleidsregels en normen van de organisatie voor servers en besturingssystemen. | Het vaststellen of de technische serveromgevingen voor servers en besturingssystemen afdoende zijn beveiligd. | Kwetsbaarheden in technische serveromgevingen voor servers en besturingssystemen worden niet opgemerkt. | Control | Functie |

| 300 | 26 oktober 2021 09:46:54 | Beoordeling technische serveromgeving | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

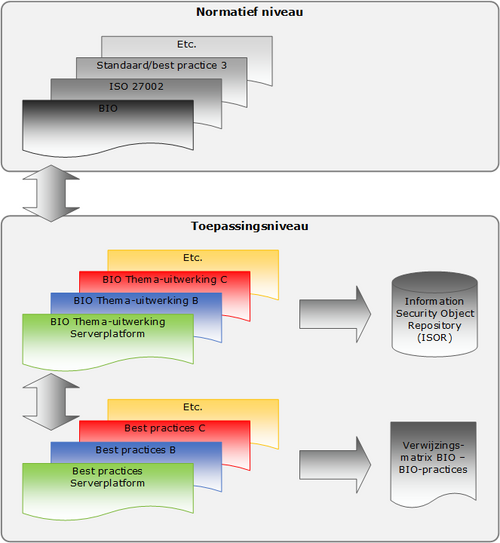

| SVP_INL | Hoofdstuk normenkader | 2.0 | Actueel | 2 november 2021 | 25 oktober 2021 | Dit document bevat een referentiekader voor het thema Serverplatform. Het is geënt op de controls uit de Baseline Informatiebeveiliging Overheid (BIO), die gebaseerd is op de NEN-EN-ISO/IEC 27002: 2017 (hierna genoemd ISO 27002). Er wordt ook gebruik gemaakt van andere best practices zoals: The Standard of Good Practice for Information Security (SoGP) 2018 en van de National Institute of Standards and Technology (NIST).

Opzet BIO Thema-uitwerkingDe BIO Thema-uitwerking Serverplatform wordt achtereenvolgens uitgewerkt langs twee onderdelen: structuur en objecten. De structuur van deze BIO Thema-uitwerkingdocument bestaat uit een indeling op basis van Beleid, Uitvoering en Control (BUC). De objecten vormen de inhoudelijke onderwerpen die in de vorm van controls en onderliggende maatregelen zullen worden behandeld. De objecten en de bijbehorende maatregelen worden gestructureerd met een (BUC-)lagenstructuur.

Scope en begrenzing serverplatformIn deze BIO Thema-uitwerking is de scope van het begrip serverplatform beperkt tot de basisfunctionaliteit en algemene onderwerpen die gerelateerd zijn aan serverplatforms. Enkele componenten van dit thema zijn: server-hardware, virtualisatietechnologie en besturingssysteem. Organisaties zullen met deze informatie hun eigen servers in hun omgeving moeten beoordelen en nagaan welke risico’s aanvullend gemitigeerd moeten worden.

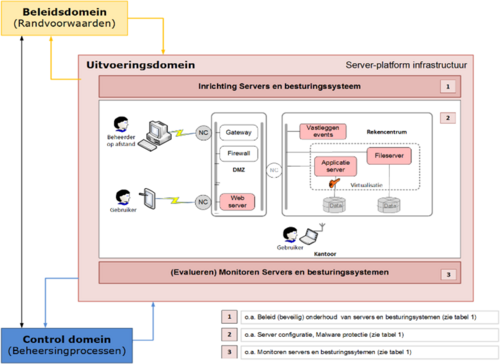

Context serverplatformServers zijn computers, die via werkstations (clients), een of meerdere diensten aan eindgebruikers of aan andere computersystemen beschikbaar stellen. Voorbeelden van servers zijn: fileserver, database-server, mailserver, webserver en File Transfer Protocol (FTP)-server. Het kan ook gerelateerd zijn aan software die deze dienst mogelijk maakt: accepteert verzoeken van gebruikers en verwerkt deze. Aan een server hangt een of meerdere clients. Onderstaande afbeelding geeft een globale context van enkele typen servers en hoe ze in relatie staan met beleids- en beheersingsaspecten.

| 29 november 2021 14:04:40 | BIO Thema Serverplatform - Inleiding | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_INL BS | Hoofdstuk normenkader | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Objecten worden geïdentificeerd met onderzoeksvragen en risicogebieden. De objecten zijn afgeleid vanuit de optiek van de kwaliteitscriteria: Beschikbaarheid, Integriteit, Vertrouwelijkheid en Controleerbaarheid (BIVC), die vervolgens zijn ingedeeld in drie domein: beleid, uitvoering en control.

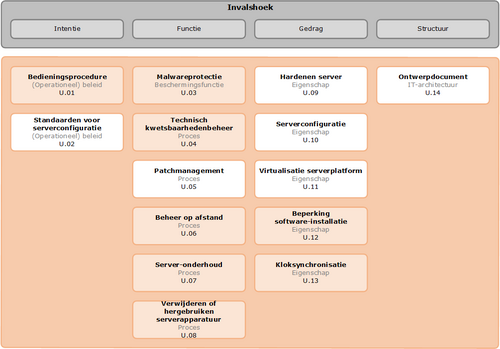

Vaststellen beveiligingsobjecten voor serverplatformDe afbeeldingen uit het Beleidsdomein, Uitvoeringsdomein en Control-domein geven een overzicht van alle relevante beveiligingsobjecten voor het thema Serverplatform, afkomstig uit de Baseline Informatiebeveiliging Overheid (BIO) die gebaseerd is op de ISO 27002. De BIO volgt dezelfde hoofdstukindeling en controlteksten.

Globale relaties tussen geïdentificeerde beveiligingsobjectenHet thema Serverplatform omvat het geheel van beleid, richtlijnen, procedures, processen, mensen (actoren), middelen en registraties voor het betrouwbaar functioneren van serverplatforms die het fundament vormen voor informatiesystemen. De essentiële objecten voor serverplatforms worden ingedeeld naar de domeinen: beleid, uitvoering en control. Deze objecten worden in Beleidsdomein, Uitvoeringsdomein en Control-domein verder toegelicht en uitgewerkt. Moderne, gevirtualiseerde systeemomgevingen zien er mogelijk qua systeemtopologie geheel anders uit, maar de basiselementen die het fundament vormen voor informatiesystemen zijn niet anders. BeleiddomeinDit domein geeft de randvoorwaarden, conditionele aspecten en contraints waar de inrichting van het serverplatform aan moet voldoen. UitvoeringsdomeinDe keuze van objecten uit de ISO 27002 voor het thema Serverplatform vloeit voort uit enkele uitgangspunten die gerelateerd zijn aan serverplatform:

Control-domeinEr zijn beoordelingsrichtlijnen vastgesteld voor het evalueren van de vastgestelde randvoorwaarden en de uitvoeringscomponenten. | 26 oktober 2021 13:35:33 | BIO Thema Serverplatform - Beveiligingsobjecten serverplatform | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_TOEL DOB | Hoofdstuk normenkader | 1.0 | Actueel | 8 april 2021 | 1 februari 2019 | .

| 8 april 2021 10:32:17 | BIO Thema Serverplatform - Definiëring en omschrijving van beveiligingsobjecten | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.07.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Onderhouden | Uitvoering | Functie |

| Het onderhoud van servers wordt uitgevoerd met richtlijnen die invulling geven aan de volgende eisen:

| Server-onderhoud | 25 oktober 2021 17:07:15 | Het onderhoud van servers wordt uitgevoerd op basis van richtlijnen | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.01.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Control | Intentie |

| De organisatie beschikt over richtlijnen voor het uitvoeren van registratie, statusmeting, analyse, rapportage en evaluatie. | Richtlijn evaluatie ontwikkelactiviteiten | 25 oktober 2021 10:04:14 | Richtlijnen voor het uitvoeren van registratie, statusmeting, analyse, rapportage en evaluatie | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.09.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Toegang | Uitvoering | Gedrag |

| Servers worden beschermd tegen ongeoorloofde toegang doordat:

| Hardenen server | 25 oktober 2021 17:12:16 | Servers worden beschermd tegen ongeoorloofde toegang | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.04.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Technische serverkwetsbaarheden | Uitvoering | Functie |

| Voor een doeltreffende kwetsbaarhedenanalyse van serverplatforms en servers is informatie aanwezig over beschikbaarheid van:

| Technische kwetsbaarhedenbeheer serverplatform | 25 oktober 2021 16:43:45 | Informatie-eisen voor het uitvoeren van een doeltreffende kwetsbaarhedenanalyse | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03.06 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Detectie | Uitvoering | Intentie |

| Servers en hiervoor gebruikte media worden als voorzorgsmaatregel routinematig gescand op malware. De uitgevoerde scan omvat alle bestanden die op de server moeten worden opgeslagen. | Malwareprotectie serverplatform | 25 oktober 2021 16:37:57 | Servers en hiervoor gebruikte media worden routinematig gescand op malware | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.05.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Reviewt/analyseert | Control | Gedrag |

| De verzamelde log-informatie wordt in samenhang geanalyseerd. | Monitoring | 25 oktober 2021 10:28:27 | De verzamelde loginformatie wordt in samenhang geanalyseerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.05.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Reviewt/analyseert | Control | Gedrag |

| Periodiek worden de geanalyseerde en beoordeelde gelogde (gesignaleerde) gegevens aan de systeemeigenaren en/of aan het management gerapporteerd. | Monitoring | 25 oktober 2021 10:28:53 | Eisen aan de periodieke rapportage over de analyse van de logbestanden | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Preventie | Uitvoering | Functie |

| Een formeel beleid wordt toegepast waarin het ongeautoriseerde gebruik van software is verboden. | Malwareprotectie serverplatform | 25 oktober 2021 16:34:59 | In beleid vastgelegd formeel verbod op het ongeautoriseerde gebruik van software | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.12.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 26 oktober 2021 | Regels | Uitvoering | Gedrag |

| Het principe van least-privilege wordt toegepast. | Beperking software-installatie serverplatform | 26 oktober 2021 07:04:28 | Het principe van least-privilege wordt toegepast | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.13.02 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Gesynchroniseerd | Uitvoering | Gedrag |

| De interne en externe eisen voor weergave, synchronisatie en nauwkeurigheid van tijd en de aanpak van de organisatie om een referentietijd met externe bron(nen) te verkrijgen en hoe de interne klokken betrouwbaar te synchroniseren zijn gedocumenteerd. | Kloksynchronisatie | 26 oktober 2021 07:01:29 | De interne en externe eisen voor weergave, synchronisatie en nauwkeurigheid van tijd zijn gedocumenteerd. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.06.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| Het op afstand onderhouden van servers wordt strikt beheerd door:

| Beheer op afstand | 25 oktober 2021 17:03:38 | Het op afstand onderhouden van servers wordt strikt beheerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.09.01 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Functies | Uitvoering | Gedrag |

| Een servers is zodanig geconfigureerd dat onderstaande functies zijn verwijderd of uitgeschakeld:

| Hardenen server | 26 oktober 2021 13:53:39 | Servers zijn zodanig geconfigureerd dat bepaalde functies zijn verwijderd of uitgeschakeld | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.03.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Architectuurdocument | Beleid | Structuur |

| Van het in te richten serverplatform is een actueel architectuurdocument opgesteld. Dit document:

| Serverplatform-architectuur | 25 oktober 2021 08:42:04 | Eisen aan het architectuurdocument van het in te richten van het serverplatform | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.04.04 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Technische serverkwetsbaarheden | Uitvoering | Functie |

| Voor de technische kwetsbaarheden zijn voor een doeltreffend beheerproces de activiteiten afgestemd op het incidentbeheerproces. | Technische kwetsbaarhedenbeheer serverplatform | 25 oktober 2021 16:45:14 | De activiteiten zijn afgestemd op het incident | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.04.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Technische serverkwetsbaarheden | Uitvoering | Functie |

| Als de kans op misbruik en de verwachte schade beide hoog zijn (NCSC-classificatie kwetsbaarheidswaarschuwingen), worden patches zo snel mogelijk, maar uiterlijk binnen een week geïnstalleerd. In de tussentijd worden op basis van een expliciete risicoafweging mitigerende maatregelen getroffen. | Technische kwetsbaarhedenbeheer serverplatform | 25 oktober 2021 16:42:56 | Eisen aan het installeren van patches en tussentijdse mitigerende maatregelen | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.03.01 | Norm | 2.1 | Actueel | 25 juli 2021 | 25 oktober 2021 | Logbestanden | Control | Gedrag |

| De logbestanden worden beschermd tegen ongeautoriseerd manipuleren en worden beoordeeld om vast te stellen wie welke activiteit heeft uitgevoerd. | Logbestanden beheerders | 25 oktober 2021 10:21:54 | Eisen aan het beschermen van de logbestanden | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.01.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 31 oktober 2021 | Richtlijnen | Control | Intentie |

| De organisatie beschikt over richtlijnen voor het beoordelen van de technische omgeving van servers en besturingssystemen. | Richtlijn evaluatie ontwikkelactiviteiten | 25 oktober 2021 10:02:26 | Richtlijnen voor het beoordelen van de technische omgeving van servers en besturingssystemen | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03.05 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Preventie | Uitvoering | Functie |

| Het downloaden van bestanden is beheerst en beperkt op basis van een risicoanalyse en het principe ‘need-of-use’. | Malwareprotectie serverplatform | 25 oktober 2021 16:38:56 | Voor de bescherming tegen malware zijn procedures beschreven en verantwoordelijkheden benoemd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03.07 | Norm | 2.1 | Actueel | 20 juli 2021 | 25 oktober 2021 | Detectie | Uitvoering | Intentie |

| De malware-scan wordt op alle omgevingen uitgevoerd. | Malwareprotectie serverplatform | 25 oktober 2021 16:39:41 | De malware scan wordt op alle omgevingen uitgevoerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.01.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Control | Intentie |

| De organisatie beschikt over geautomatiseerde middelen voor effectieve ondersteuning van de controle-activiteiten. | Richtlijn evaluatie ontwikkelactiviteiten | 25 oktober 2021 10:03:27 | De organisatie beschikt over geautomatiseerde middelen voor effectieve ondersteuning van de controle activiteiten | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.06.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| Het serverplatform is zodanig ingericht, dat dit op afstand kan worden geconfigureerd en beheerd en dat automatisch kan worden gecontroleerd of vooraf gedefinieerde parameters en drempelwaarden worden aangetast of overschreden. | Beheer op afstand | 25 oktober 2021 17:04:24 | Het serverplatform is zodanig ingericht, dat deze op afstand wordt geconfigureerd en beheerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.01.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Regels | Beleid | Intentie |

| In het beleid voor beveiligd inrichten en onderhouden zijn de volgende aspecten in overweging genomen:

| Beleid voor beveiligde inrichting en onderhoud | 25 oktober 2021 08:27:36 | Overwegingen betreffende het beleid voor beveiligd inrichting en onderhoud | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.06.05 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| Alle externe toegang tot servers vindt versleuteld plaats. | Beheer op afstand | 25 oktober 2021 17:05:56 | Alle externe toegang tot servers vindt versleuteld plaats | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.06.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| Toegang tot kritieke systemen voor beheer op afstand door externe personen wordt beheerd door:

| Beheer op afstand | 25 oktober 2021 17:02:54 | Toegang tot kritieke systemen voor beheer op afstand door externe personen wordt beheerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.12.01 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Regels | Uitvoering | Gedrag |

| Gebruikers (beheerders) kunnen op hun werkomgeving niets zelf installeren, anders dan via de ICT-leverancier wordt aangeboden of wordt toegestaan (whitelist). | Beperking software-installatie serverplatform | 26 oktober 2021 07:02:37 | Op de werkomgeving kan niets zelf worden geïnstalleerd, anders dan via de ICT-leverancier wordt aangeboden of toegestaan | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.04.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Technische serverkwetsbaarheden | Uitvoering | Functie |

| Om een doeltreffend beheerproces voor technische kwetsbaarheden vast te stellen, zijn:

| Technische kwetsbaarhedenbeheer serverplatform | 25 oktober 2021 16:44:34 | Verantwoordelijkheden, rollen en middelen om technische kwetsbaarheden beheren | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.05.05 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Rapporteren | Control | Gedrag |

| De analyserapportage bevat informatie over kwetsbaarheden, zwakheden en misbruik en wordt gecommuniceerd met verantwoordelijk management. | Monitoring | 25 oktober 2021 10:29:42 | Eisen aan de inhoud en verspreiding van de loganalyse | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.06.04 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| Handmatige interventie wordt niet toegepast, tenzij geautoriseerd en gedocumenteerd. | Beheer op afstand | 25 oktober 2021 17:05:12 | Handmatige interventie wordt niet toegepast, tenzij geautoriseerd en gedocumenteerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.04.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Logbestanden | Control | Gedrag |

| Logbestanden van gebeurtenissen bevatten, voor zover relevant:

| Logging | 25 oktober 2021 10:24:25 | Eisen aan de inhoud van de logbestanden van gebeurtenissen | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.05.04 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Reviewt/analyseert | Control | Gedrag |

| De rapportages uit de beheerdisciplines compliancy-management, vulnerability assessment, penetratietest en logging en monitoring worden op aanwezigheid van structurele risico’s geanalyseerd en geëvalueerd. | Monitoring | 25 oktober 2021 10:29:22 | Analyse en evaluatie van beheer-, log- en penetratietest rapportages op structurele risico’s | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.03.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Architectuurdocument | Beleid | Structuur |

| In het architectuurdocument is vastgelegd welke uitgangspunten, principes, beveiligingsvoorschriften, eisen en overwegingen gelden voor het inrichten van serverplatforms. | Serverplatform-architectuur | 25 oktober 2021 08:43:28 | In het architectuurdocument voor servers platforms vastgelegde inrichtings eisen | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Preventie | Uitvoering | Functie |

| Procedures zijn beschreven en verantwoordelijkheden benoemd voor de bescherming tegen malware. | Malwareprotectie serverplatform | 25 oktober 2021 16:35:55 | Gebruikers zijn voorgelicht over risico’s van surfgedrag en klikken op onbekende links | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.05 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Procedureel | Uitvoering | Functie |

| De patchmanagementprocedure is actueel en beschikbaar. | Patchmanagement serverplatform | 25 oktober 2021 16:53:03 | De Patchmanagement procedure is actueel en beschikbaar | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.04.05 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Technische serverkwetsbaarheden | Uitvoering | Functie |

| Het kwetsbaarhedenbeheerproces wordt uitgevoerd voor:

| Technische kwetsbaarhedenbeheer serverplatform | 25 oktober 2021 16:45:57 | Het kwetsbaarheden beheerproces | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.11.01 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Fysieke servers | Uitvoering | Gedrag |

| Fysieke servers die worden gebruikt om virtuele servers te hosten, worden beschermd tegen:

| Virtualisatie serverplatform | 26 oktober 2021 07:06:08 | Fysieke servers worden gebruikt om virtuele servers te hosten en worden beschermd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.04 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Procesmatig | Uitvoering | Functie |

| Het patchbeheerproces bevat methoden om:

| Patchmanagement serverplatform | 25 oktober 2021 16:48:44 | Eisen aan het Patchmanagement | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.02.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Principes | Beleid | Intentie |

| Voor het beveiligd inrichten van servers zijn de volgende beveiligingsprincipes van belang:

| Inrichtingsprincipes voor serverplatform | 25 oktober 2021 08:37:19 | Beveiligingsprincipes voor het beveiligd inrichten van servers | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.01.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Bedieningsprocedures | Uitvoering | Intentie |

| Wijzigingen aan bedieningsprocedures voor systeemactiviteiten worden formeel door het hoger management goedgekeurd. | Bedieningsprocedure | 25 oktober 2021 11:48:52 | Formele goedkeuring vereist voor wijzigingen aan bedieningsprocedures voor systeemactiviteiten | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.04.07 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Geëvalueerd | Uitvoering | Functie |

| Het kwetsbaarhedenbeheerproces wordt regelmatig gemonitord en geëvalueerd. | Technische kwetsbaarhedenbeheer serverplatform | 25 oktober 2021 16:47:15 | Het kwetsbaarheden beheerproces wordt regelmatig gemonitord en geëvalueerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.10.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Geconfigureerd | Uitvoering | Gedrag |

| De servers zijn geconfigureerd volgens een gestandaardiseerde en vooraf bepaald serverimage. | Serverconfiguratie | 25 oktober 2021 17:14:40 | De servers zijn geconfigureerd conform een gestandaardiseerde serverimage | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.13.01 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Gedocumenteerd | Uitvoering | Gedrag |

| De systemen zijn met een standaard referentietijd voor gebruik geconfigureerd, zodanig dat gebruik gemaakt wordt van een consistente en vertrouwde datum- en tijdbron en dat gebeurtenislogboeken nauwkeurige tijdstempels gebruiken. | Kloksynchronisatie | 26 oktober 2021 06:59:45 | De systemen zijn met een standaard referentietijd voor gebruik geconfigureerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.01.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Regels | Beleid | Intentie |

| De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor het onderhouden van servers. | Beleid voor beveiligde inrichting en onderhoud | 25 oktober 2021 08:26:49 | Gangbare principes rondom security by design zijn uitgangspunt voor het onderhouden van server | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.11.04 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Virtuele servers | Uitvoering | Gedrag |

| Virtuele servers worden beschermd met standaard beveiligingsmechanismen op hypervisors, waaronder:

| Virtualisatie serverplatform | 26 oktober 2021 07:09:29 | Virtuele servers worden beschermd met standaard beveiligingsmechanismen op hypervisors | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Procesmatig | Uitvoering | Functie |

| Een technisch mechanisme zorgt voor (semi-)automatische updates. | Patchmanagement serverplatform | 25 oktober 2021 16:49:50 | Een technisch mechanisme zorgt voor (semi-)automatische updates | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.09 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| Alleen beschikbare patches van een legitieme (geautoriseerde) bron mogen worden geïmplementeerd. | Patchmanagement serverplatform | 25 oktober 2021 16:59:36 | Alleen beschikbare patches van een legitieme (geautoriseerde) bron worden geïmplementeerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.09.02 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Functies | Uitvoering | Gedrag |

| Een servers is zodanig geconfigureerd dat gebruik van onderstaande functies wordt beperkt:

| Hardenen server | 26 oktober 2021 13:54:29 | Servers zijn zodanig geconfigureerd dat gebruik van bepaalde functies wordt beperkt | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.08.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Geverifieerd | Uitvoering | Functie |

| Voorafgaand aan verwijdering of hergebruik van servers wordt gecontroleerd of de server opslagmedia bevat en of de informatie is vernietigd. | Verwijderen of hergebruiken serverapparatuur | 25 oktober 2021 17:09:32 | Gecontroleerd wordt of te verwijderen servers nog opslagmedia en/of informatie is bevat | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.10 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| De risico’s die verbonden zijn aan het installeren van de patch worden beoordeeld (de risico’s die worden gevormd door de kwetsbaarheid worden vergeleken met het risico van het installeren van de patch). | Patchmanagement serverplatform | 25 oktober 2021 17:00:14 | De risico’s verbonden aan het installeren van de patch worden beoordeeld | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.10.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Geconfigureerd | Uitvoering | Gedrag |

| De servers zijn geconfigureerd volgens gedocumenteerde standaarden/procedures die betrekking hebben op:

| Serverconfiguratie | 25 oktober 2021 17:14:16 | De Servers zijn geconfigureerd in overeenstemming met gedocumenteerde standaarden/procedures | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.05.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Reviewt/analyseert | Control | Gedrag |

| De verantwoordelijke functionaris analyseert periodiek:

| Monitoring | 25 oktober 2021 10:28:00 | Eisen aan de periodieke beoordeling van de logbestanden | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.14.01 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Ontwerp | Uitvoering | Structuur |

| Het ontwerp van elk serverplatform en elke server is gedocumenteerd, waarbij onder andere beschreven is:

| Ontwerpdocument | 9 februari 2022 16:27:44 | Het ontwerp van elk serverplatform en elke server is gedocumenteerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.01.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Bedieningsprocedures | Uitvoering | Intentie |

| In de bedieningsprocedures zijn de bedieningsvoorschriften opgenomen, onder andere voor:

| Bedieningsprocedure | 25 oktober 2021 11:49:40 | In de bedieningsprocedures opgenomen bedieningsvoorschriften | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.06.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Beveiligingsfunctionaris | Control | Structuur |

| De beveiligingsfunctionaris zorgt onder andere voor:

| Beheersorganisatie servers en serverplatforms | 25 oktober 2021 10:36:16 | Activiteiten van de beveiligingsfunctionaris | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.01.04 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Control | Intentie |

| De organisatie heeft de taken, verantwoordelijkheden en bevoegdheden van controle-functionarissen vastgelegd. | Richtlijn evaluatie ontwikkelactiviteiten | 25 oktober 2021 10:05:35 | De taken, verantwoordelijkheden en bevoegdheden (TVB’s) van controle functionarissen zijn vastgelegd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.07 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Procedureel | Uitvoering | Functie |

| De volgende aspecten van een patch worden geregistreerd:

| Patchmanagement serverplatform | 25 oktober 2021 16:53:42 | Registratie van de aspecten van een patch | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.08 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| Ter ondersteuning van de patchactiviteiten is op het juiste (organisatorische) niveau een opgestelde patchrichtlijn vastgesteld en geaccordeerd. | Patchmanagement serverplatform | 25 oktober 2021 16:58:57 | Een patchrichtlijn is opgesteld, vastgesteld en geaccordeerd. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.06 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Procedureel | Uitvoering | Functie |

| De rollen en verantwoordelijkheden voor patchmanagement zijn vastgesteld. | Patchmanagement serverplatform | 25 oktober 2021 16:53:23 | De rollen en verantwoordelijkheden voor Patchmanagement zijn vastgesteld | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.12.04 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Regels | Uitvoering | Gedrag |

| De rechten van beheerders worden verleend op basis van rollen. | Beperking software-installatie serverplatform | 26 oktober 2021 07:05:09 | De rechten van beheerders worden verleend op basis van rollen | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.10.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Ongeautoriseerd | Uitvoering | Gedrag |

| Toegang tot serverparameterinstellingen en krachtige beheerinstrumenten zijn:

| Serverconfiguratie | 25 oktober 2021 17:15:00 | Toegang tot serverparameter en krachtige beheerinstrumenten is beperkt | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.05.06 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Rapporteren | Control | Gedrag |

| De eindrapportage bevat, op basis van analyses, verbetervoorstellen. | Monitoring | 25 oktober 2021 10:30:30 | De eindrapportage bevat verbeteringsvoorstellen op basis van analyses | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.02.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Naleving | Control | Functie |

| Technische naleving wordt bij voorkeur beoordeeld met geautomatiseerde instrumenten die technische rapporten vervaardigen en geïnterpreteerd door een technisch specialist. | Beoordeling technische serveromgeving | 25 oktober 2021 10:07:04 | Eisen aan het vervaardigen en interpreteren van technische naleving | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03.04 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Preventie | Uitvoering | Functie |

| Gebruikers zijn voorgelicht over de risico’s ten aanzien van surfgedrag en het klikken op onbekende links. | Malwareprotectie serverplatform | 25 oktober 2021 16:37:10 | Servers zijn voorzien van up-to-date anti-malware | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Procesmatig | Uitvoering | Functie |

| Het patchmanagementproces is beschreven, goedgekeurd door het management en toegekend aan een verantwoordelijke functionaris. | Patchmanagement serverplatform | 25 oktober 2021 16:49:33 | Patchmanagement is beschreven, goedgekeurd en toegekend | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.02.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Naleving | Control | Functie |

| De uitvoering van dergelijke tests worden gepland en gedocumenteerd en zijn herhaalbaar. | Beoordeling technische serveromgeving | 25 oktober 2021 10:08:43 | Uitvoering van tests worden gepland en gedocumenteerd en zijn herhaalbaar | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.04.06 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Technische serverkwetsbaarheden | Uitvoering | Functie |

| Technische kwetsbaarheden worden via de patchmanagementprocessen en/of het wijzigingsbeheer hersteld. | Technische kwetsbaarhedenbeheer serverplatform | 25 oktober 2021 16:46:39 | Procesmatig herstel van technische kwetsbaarheden | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.11.03 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Virtuele servers | Uitvoering | Gedrag | The Standard of Good Practice for Information Security 2018: SY1.3.1 en SY1.3.2 | Virtuele servers worden ingezet, geconfigureerd en onderhouden conform standaarden en procedures, die de bescherming omvat van:

| Virtualisatie serverplatform | 26 oktober 2021 07:08:23 | Virtuele servers worden ingezet, geconfigureerd en onderhouden conform standaarden en procedures | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.02.04 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Naleving | Control | Functie |

| Beoordeling van technische naleving wordt uitsluitend uitgevoerd door competente en bevoegde personen of onder toezicht van het management. | Beoordeling technische serveromgeving | 25 oktober 2021 10:09:52 | Eisen aan het beoordelen van technische naleving | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Preventie | Uitvoering | Functie |

| Severs zijn voorzien van (actuele) software die malware opspoort en daartegen beschermt. | Malwareprotectie serverplatform | 25 oktober 2021 16:36:38 | Het downloaden van bestanden is beheerst en beperkt | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.11 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Richtlijnen | Uitvoering | Functie |

| Wanneer voor een gepubliceerde technische kwetsbaarheid geen patch beschikbaar is, worden andere beheersmaatregelen overwogen, zoals:

| Patchmanagement serverplatform | 25 oktober 2021 17:00:58 | Wanneer een niet patch beschikbaar is, worden andere beheersmaatregelen overwogen | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.05.03 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Procesmatig | Uitvoering | Functie |

| Configuratiebeheer geeft het inzicht waarmee servers worden gepatcht. | Patchmanagement serverplatform | 25 oktober 2021 16:50:11 | Op basis van inzicht vanuit configuratiebeheer worden de servers gepatcht | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.01.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Bedieningsprocedures | Uitvoering | Intentie |

| Voor bedieningsactiviteiten die samenhangen met informatieverwerking en communicatiefaciliteiten, zoals de procedures voor het starten en afsluiten van de computer, back-up, onderhoud van apparatuur, zijn gedocumenteerde procedures opgesteld. | Bedieningsprocedure | 25 oktober 2021 11:48:09 | Gedocumenteerde procedures voor bedieningsactiviteiten | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.03.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Logbestanden | Control | Gedrag |

| Speciale gebruikers geven rekenschap over de door hun uitgevoerde beheeractiviteiten. | Logbestanden beheerders | 25 oktober 2021 10:12:15 | Speciale gebruikers geven rekenschap over de door hun uitgevoerde beheer activiteiten | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_B.02.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Principes | Beleid | Intentie |

| De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor het inrichten van servers. | Inrichtingsprincipes voor serverplatform | 25 oktober 2021 08:36:30 | Gangbare principes rondom Security by design zijn uitgangspunt voor het inrichten van servers | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.08.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Opslagmedia | Uitvoering | Functie |

| Van de server(s):

| Verwijderen of hergebruiken serverapparatuur | 25 oktober 2021 17:08:52 | Niet meer benodigde opslagmedia en informatie van servers worden vernietigd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.02.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Naleving | Control | Functie |

| Periodiek worden, na verkregen toestemming van het management, penetratietests of kwetsbaarheidsbeoordelingen uitgevoerd. | Beoordeling technische serveromgeving | 25 oktober 2021 10:07:54 | Periodiek uitvoeren van penetratietests of kwetsbaarheidbeoordelingen | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.03.08 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Herstel | Uitvoering | Intentie |

| De gebruikte anti-malwaresoftware en bijbehorende herstelsoftware zijn actueel en worden ondersteund door periodieke updates. | Malwareprotectie serverplatform | 25 oktober 2021 16:40:19 | De anti-malware software wordt regelmatig geüpdate | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.12.02 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Regels | Uitvoering | Gedrag |

| De organisatie past een strikt beleid toe voor het installeren en gebruiken van software. | Beperking software-installatie serverplatform | 26 oktober 2021 07:03:30 | De organisatie past een strikt beleid toe ten aanzien van het installeren en gebruiken van software. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_C.06.02 | Norm | 2.1 | Actueel | 25 juli 2021 | 25 oktober 2021 | Beveiligingsbeleid | Control | Structuur |

| Het beveiligingsbeleid geeft onder andere inzicht in:

| Beheersorganisatie servers en serverplatforms | 25 oktober 2021 10:37:20 | Inhoud van het beveiligingsbeleid | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.11.02 | Norm | 2.1 | Actueel | 26 oktober 2021 | 25 oktober 2021 | Hypervisors | Uitvoering | Gedrag |

| Hypervisors worden geconfigureerd om:

| Virtualisatie serverplatform | 26 oktober 2021 07:06:55 | Hypervisors worden geconfigureerd | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U.02.01 | Norm | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | Standaarden | Uitvoering | Intentie |

| De documentatie conform de standaarden omvat:

| Standaarden voor serverconfiguratie | 25 oktober 2021 11:51:20 | Eisen aan de "gedocumenteerde standaarden" | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP | Normenkader | 2.1 | Actueel | 8 juli 2022 | 25 oktober 2021 | De BIO Thema-uitwerking Serverplatform, hierna genoemd normenkader, is opgesteld door Wiekram Tewarie (Uitvoeringsinstituut Werknemersverzekeringen (UWV)) en Jaap van der Veen (Centrum Informatiebeveiliging en Privacybescherming (CIP)). De opdrachtgever is de directeur CIP. Professionals uit het CIP-netwerk en het CIP-kernteam hebben versie 1.0 gereviewd. Het CIP-kernteam heeft versie 2.0 en 2.1 gereviewd. Zodoende valt dit normenkader in het regime ‘becommentarieerde praktijk’.

ConsideransCIP-producten steunen op kennis van professionals uit verschillende organisaties actief in het CIP-netwerk, zowel uit de overheid als de markt. Opmerkingen en aanvullingen kun je melden op cip-overheid.nl/contact. LeeswijzerVoorafgaand aan het beleidsdomein, uitvoeringsdomein en control-domein, de kern van dit thema, heeft elke BIO Thema-uitwerking een inleiding met een standaard hoofdstukindeling.

|

| 8 juli 2022 09:15:22 | BIO Thema-uitwerking Serverplatform | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

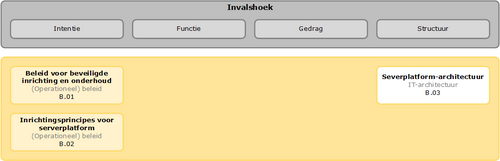

| SVP_B | Normenkader-aspect | 2.1 | Actueel | 25 oktober 2021 | 25 oktober 2021 | ==Objecten, controls en maatregelen==

De onderwerpen die specifiek voor serverplatforms een rol spelen, zijn in onderstaande afbeelding vermeld. Binnen de kolom functies behoren objecten te worden opgenomen die voor serverplatforms gerelateerd zijn aan beveiligingsfuncties en beheerprocessen. Deze objecten hebben, in dit geval, echter meer een operationeel karakter. Daarom zijn functie-gerelateerde objecten in het uitvoeringsdomein opgenomen. De noodzakelijke beveiligingseisen voor functies op dit niveau zijn vermeld in B.01 Beleid voor beveiligde inrichting en onderhoud.

| De doelstelling van het beleidsdomein is de conditionele elementen te identificeren die randvoorwaardelijk zijn voor het inrichten, beveiligen en beheersen van de serverplatforms. De hiervoor van belang zijnde beveiligingsobjecten en de daaraan gerelateerde maatregel zijn opgenomen. | Als de juiste beleidsaspecten voor de inrichting en het onderhoud van het serverplatform ontbreken, bestaat de kans dat onvoldoende sturing wordt gegeven aan een veilige inrichting en exploitatie van deze systemen. Daardoor komt de informatievoorziening van de organisatie als geheel in gevaar en bestaat er een kans dat er datalekken optreden. | Beleid | 300 | 25 oktober 2021 08:16:30 | Serverplatform Beleid | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

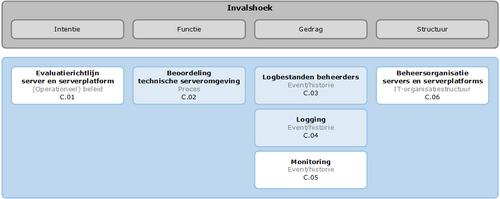

| SVP_C | Normenkader-aspect | 2.1 | Actueel | 2 november 2021 | 25 oktober 2021 | ==Objecten, controls en maatregelen==

De objecten die specifiek voor het serverplatform een rol spelen zijn in onderstaande afbeelding vermeld.

| De doelstelling van het control-domein is om vast te stellen of:

| Door het ontbreken van noodzakelijke maatregelen binnen de organisatie van de IT-leverancier is het niet zeker of de ontwikkel- en onderhoudsadministratie aan de beoogde organisatorische en beveiligingsvoorwaarden voldoet en dat de governance van deze omgeving toereikend is ingericht. Tevens kan dan niet vastgesteld worden dat de gewenste maatregelen worden nageleefd. | Control | 300 | 2 november 2021 10:21:36 | Serverplatform Control | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SVP_U | Normenkader-aspect | 2.1 | Actueel | 26 november 2021 | 25 oktober 2021 | ==Objecten, controls en maatregelen==

De onderwerpen die specifiek voor het serverplatform een rol spelen, zijn in afbeelding 'Overzicht serverplatform-objecten in het uitvoeringsdomein' vermeld.

| De doelstelling van het uitvoeringsdomein voor de inrichting en exploitatie van het serverplatform is het waarborgen dat de werkzaamheden plaatsvinden volgens specifieke beleidsuitgangspunten en dat de werking voldoet aan de eisen die door de klant (doelorganisatie) zijn gesteld. | Wanneer adequate protectiefuncties voor het serverplatform ontbreken, ontstaan er risico’s op het gebied van virus- en malwarebesmetting, dataverlies of datalekken.

Wanneer meer functionaliteit is ingeschakeld dan nodig is voor de bedrijfsvoering nemen risico’s van diefstal of inbreuk toe. Wanneer er onvoldoende zoneringsfuncties zijn geactiveerd, kunnen invloeden van buitenaf de dienstverlening via computers of netwerken onmogelijk maken. Hiaten in de systeemketens zoals Single Points of Failure (SPoF), veroorzaken continuïteitsproblemen en maken 7x24 uur beschikbaarheidsgaranties praktisch onmogelijk. | Uitvoering | 26 november 2021 08:50:38 | Serverplatform Uitvoering |