Clouddiensten Beleid

De wijzigingen betreffen met name de uniformering van objectdefinities en objectnamen in en tussen BIO Thema-uitwerkingen.

Versie 2.1 in PDF-formaat is op de website CIP-overheid/producten gepubliceerd.

Deze informatie is onderdeel van [[{{{Heeft bron}}}]].

Meer lezen | ||||||||||||||||||

Doelstelling[bewerken]

Het doel van het beleidsaspect is de conditionele elementen te identificeren die randvoorwaardelijk zijn om clouddiensten te kunnen inrichten, beveiligen en beheersen.

Risico's[bewerken]

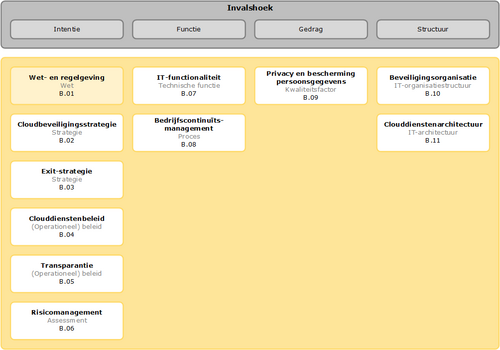

Als de juiste beleidsaspecten voor inrichting en onderhoud van de clouddiensten ontbreken, dan bestaat het risico dat onvoldoende sturing wordt gegeven aan een veilige inrichting en exploitatie van deze diensten. Daardoor komt de informatievoorziening van de organisatie als geheel in gevaar en bestaat er een reële kans dat datalekken optreden. De onderwerpen die specifiek voor clouddiensten een rol spelen, zijn in afbeelding 'Overzicht beveiligingsprincipes in BUC- en IFGS-matrix' vermeld. Per specifiek beveiligingsprincipe worden de ‘control’ (hoofdnorm) en maatregelen (sub-normen) beschreven. De onderstaande afbeelding geeft de onderwerpen weer die specifiek voor het beleidsaspect een rol spelen.

Principes uit de {{{Heeft bron}}} binnen dit aspect[bewerken]

| ID | Principe | Criterium |

|---|---|---|

| APO_B.01 | Beleid voor (beveiligd) ontwikkelen | Voor het ontwikkelen van software en systemen behoren regels te worden vastgesteld en op ontwikkelactiviteiten binnen de organisatie te worden toegepast. |

| APO_B.02 | Systeem-ontwikkelmethode | Ontwikkelactiviteiten behoren te zijn gebaseerd op een gedocumenteerde systeem-ontwikkelmethode, waarin onder andere standaarden en procedures voor de applicatieontwikkeling, het toepassen van beleid en wet- en regelgeving en een projectmatige aanpak zijn geadresseerd. |

| APO_B.03 | Classificatie van informatie | Informatie behoort te worden geclassificeerd met betrekking tot wettelijke eisen, waarde, belang en gevoeligheid voor onbevoegde bekendmaking of wijziging. |

| APO_B.04 | Engineeringsprincipe voor beveiligde systemen | Principes voor de engineering van beveiligde systemen behoren te worden vastgesteld, gedocumenteerd, onderhouden en toegepast voor alle verrichtingen betreffende het implementeren van informatiesystemen. |

| APO_B.05 | Business Impact Analyse (BIA) | De BIA behoort te worden uitgevoerd vanuit verschillende perspectieven, zich te richten op verschillende scenario’s en vast te stellen welke impact de aspecten beschikbaarheid, integriteit, vertrouwelijkheid en controleerbaarheid hebben op de organisatie. |

| APO_B.06 | Privacy en bescherming persoonsgegevens applicatieontwikkeling | Bij het ontwikkelen van applicaties behoren privacy en bescherming van persoonsgegevens, voor zover van toepassing, te worden gewaarborgd volgens relevante wet- en regelgeving. |

| APO_B.07 | Kwaliteitsmanagementsysteem | De doelorganisatie behoort conform een uitgestippeld ontwikkel- en onderhoudsbeleid een kwaliteitsmanagementsysteem in te richten, dat ervoor zorgt dat applicatieontwikkeling en -onderhoud wordt uitgevoerd en beheerst. |

| APO_B.08 | Toegangsbeveiliging op programmacode | Toegang tot de programmabroncodebibliotheken behoren te worden beperkt. |

| APO_B.09 | Projectorganisatie | Binnen de (project-)organisatie behoort een beveiligingsfunctionaris te zijn benoemd die het systeem-ontwikkeltraject ondersteunt in de vorm van het bewaken van beveiligingsvoorschriften en die inzicht verschaft in de samenstelling van het applicatielandschap. |

| CLD_B.01 | Wet- en regelgeving Clouddiensten | Alle relevante wettelijke, statutaire, regelgevende, contractuele eisen en de aanpak van de CSP om aan deze eisen te voldoen behoren voor elke clouddienst en de organisatie expliciet te worden vastgesteld, gedocumenteerd en actueel gehouden. |

| CLD_B.02 | Cloudbeveiligingsstrategie | De CSP behoort een cloudbeveiligingsstrategie te hebben ontwikkeld die samenhangt met de strategische doelstelling van de CSP en die aantoonbaar de informatieveiligheid ondersteunt. |

| CLD_B.03 | Exit-strategie clouddiensten | In de clouddienstenovereenkomst tussen de CSP en CSC behoort een exit-strategie te zijn opgenomen waarbij zowel een aantal bepalingen1 over exit zijn opgenomen, als een aantal condities1 die aanleiding kunnen geven tot een exit. |

| CLD_B.04 | Clouddienstenbeleid | De CSP behoort haar informatiebeveiligingsbeleid uit te breiden met een cloud-beveiligingsbeleid om de voorzieningen en het gebruik van cloud-services te adresseren. |

| CLD_B.05 | Transparantie | De CSP voorziet de CSC in een systeembeschrijving waarin de clouddiensten inzichtelijk en transparant worden gespecificeerd en waarin de jurisdictie, onderzoeksmogelijkheden en certificaten worden geadresseerd. |

| CLD_B.06 | Risicomanagement | De Cloud Service Provider (CSP) behoort de organisatie en verantwoordelijkheden voor het risicomanagementproces voor de beveiliging van clouddiensten te hebben opgezet en onderhouden. |

| CLD_B.07 | IT-functionaliteit | IT-functionaliteiten behoren te worden verleend vanuit een robuuste en beveiligde systeemketen van de Cloud Service Provider (CSP) naar de Cloud Service Consumer (CSC). |

| CLD_B.08 | Bedrijfscontinuïteitsmanagement | De CSP behoort haar BCM-proces adequaat te hebben georganiseerd, waarbij de volgende aspecten zijn geadresseerd: verantwoordelijkheid voor BCM, beleid en procedures, bedrijfscontinuïteitsplanning, verificatie en updaten en computercentra. |

| CLD_B.09 | Privacy en bescherming persoonsgegevens clouddiensten | De Cloud Service Provider (CSP) behoort, ter bescherming van bedrijfs- en persoonlijke data, beveiligingsmaatregelen te hebben getroffen vanuit verschillende dimensies: beveiligingsaspecten en stadia, toegang en privacy, classificatie/labelen, eigenaarschap en locatie. |

| CLD_B.10 | Beveiligingsorganisatie clouddiensten | De CSP behoort een beveiligingsfunctie te hebben benoemd en een beveiligingsorganisatie te hebben ingericht, waarin de organisatorische positie, de taken, verantwoordelijkheden en bevoegdheden van de betrokken functionarissen en de rapportagelijnen zijn vastgesteld. |

| CLD_B.11 | Clouddienstenarchitectuur | De CSP heeft een actuele architectuur vastgelegd die voorziet in een raamwerk voor de onderlinge samenhang en afhankelijkheden van de IT-functionaliteiten. |

| CVZ_B.01 | Beleid en procedures voor informatietransport | Ter bescherming van het informatietransport, dat via allerlei soorten communicatiefaciliteiten verloopt, behoren formele beleidsregels, procedures en beheersmaatregelen voor transport van kracht te zijn. |

| CVZ_B.02 | Overeenkomst voor informatietransport | Overeenkomsten behoren betrekking te hebben op het beveiligd transporteren van bedrijfsinformatie tussen de organisatie en externe partijen. |

| CVZ_B.03 | Cryptografiebeleid voor communicatie | Ter bescherming van informatie behoort een cryptografiebeleid voor het gebruik van cryptografische beheersmaatregelen te worden ontwikkeld en geïmplementeerd. |

| CVZ_B.04 | Organisatiestructuur netwerkbeheer | In het beleid behoort te zijn vastgesteld dat een centrale organisatiestructuur gebruikt wordt voor het beheren van netwerken (onder andere Local Area Network (LAN) en Virtual Local Area Network (VLAN)) en zo veel mogelijk van de hardware en softwarecomponenten daarvan. |

| HVI_B.01 | Huisvesting informatievoorzieningenbeleid | Ten behoeve van het huisvesting IV-beleid behoort een reeks beleidsregels te worden gedefinieerd, goedgekeurd door de directie, gepubliceerd en gecommuniceerd aan medewerkers en relevante externe partijen. |

| HVI_B.02 | Wet- en regelgeving Huisvesting IV | Alle relevante wettelijke statutaire, regelgevende, contractuele eisen en de aanpak van de huisvesting informatievoorzieningen (IV)-organisatie om aan deze eisen te voldoen behoren voor elke huisvestingsdienst en de organisatie expliciet te worden vastgesteld, gedocumenteerd en actueel gehouden. |

| HVI_B.03 | Eigenaarschap Huisvesting IV | Huisvesting IV-bedrijfsmiddelen die in het inventarisoverzicht worden bijgehouden, behoren een eigenaar te hebben. |

| HVI_B.04 | Certificering | Huisvesting IV van de leverancier behoort gecertificeerd te zijn conform de gangbare standaarden. |

| HVI_B.05 | Contractmanagement | Huisvesting IV die worden verworven, behoren te voldoen aan kwalitatieve en kwantitatieve eisen die zijn vastgelegd in overeenkomsten met de betreffende leveranciers. |

| HVI_B.06 | Service Level Management | Het management van huisvesting IV behoort diensten te leveren conform een dienstenniveau-overeenkomst (Service Level Agreement). |

| HVI_B.07 | In- en externe bedreigingen | Tegen natuurrampen, kwaadwillige aanvallen of ongelukken behoort fysieke bescherming te worden ontworpen en toegepast. |

| HVI_B.08 | Training en bewustwording | Alle medewerkers van de organisatie en, voor zover relevant, contractanten behoren een passende bewustzijnsopleiding en -training te krijgen en regelmatige bijscholing van beleidsregels en procedures van de organisatie, voor zover relevant voor hun functie. |

| HVI_B.09 | Organisatiestructuur huisvesting IV | De huisvesting IV-organisatie behoort voor de te realiseren huisvesting IV een adequate organisatiestructuur in te richten en de aan functionarissen toe te wijzen taken, verantwoordelijkheden en bevoegdheden vast te stellen. |

| MDW_B.01 | Beleid middlewarecomponenten | De leverancier behoort in overeenstemming met een overeengekomen middlewarecomponentenbeleid adequate maatregelen, zoals classificatie, te treffen om deze diensten te kunnen leveren. |

| MDW_B.02 | Beleid informatietransport | Ter bescherming van het informatietransport, dat via alle soorten communicatiefaciliteiten verloopt, behoren formele beleidsregels, procedures en beheersmaatregelen voor transport van kracht te zijn. |

| MDW_B.03 | Data en privacy | Er behoort ter bescherming van bedrijfs- en persoonlijke data, beleid te zijn geformuleerd voor verwerking van data, tenminste voor: de vertrouwelijkheid en versleuteling van data, voor transformatie en aggregatie, voor toegang en privacy, classificatie en labelen en bescherming tegen verlies van gegevens. |

| MDW_B.04 | Middlewarearchitectuur en certificering | De leverancier hanteert relevante industriestandaarden voor de structuur en beheersing van haar IT dienstverlening en draagt zorg voor relevante periodieke certificeringen van haar dienstverlening. |

| PRIV_B.01 | Privacy Beleid geeft duidelijkheid en sturing | De organisatie heeft privacybeleid en procedures ontwikkeld en vastgesteld waarin is vastgelegd op welke wijze persoonsgegevens worden verwerkt en invulling wordt gegeven aan de wettelijke beginselen AVG Art. 5 lid 1 'Beginselen inzake verwerking van persoonsgegevens'. |

| PRIV_B.02 | Organieke inbedding | De verdeling van de taken en verantwoordelijkheden, de benodigde middelen en de rapportagelijnen zijn door de organisatie vastgelegd en vastgesteld. |

| PRIV_B.03 | Risicomanagement, Privacy by Design en de DPIA | De verwerkingsverantwoordelijke draagt zorg voor het beoordelen van de privacyrisico's, het treffen van passende maatregelen en het kunnen aantonen van het passend zijn van deze maatregelen. |

| SVP_B.01 | Beleid voor beveiligde inrichting en onderhoud | Voor het beveiligd inrichten en onderhouden van het serverplatform behoren regels te worden vastgesteld en binnen de organisatie te worden toegepast. |

| SVP_B.02 | Inrichtingsprincipes voor serverplatform | Principes voor het inrichten van beveiligde servers behoren te worden vastgesteld, gedocumenteerd, onderhouden en toegepast voor alle verrichtingen betreffende het inrichten van servers. |

| SVP_B.03 | Serverplatform-architectuur | De functionele eisen, beveiligingseisen en architectuurvoorschriften van het serverplatform zijn in samenhang in een architectuurdocument vastgelegd. |

| SWP_B.01 | Verwervingsbeleid softwarepakketten | Voor het verwerven van software behoren regels te worden vastgesteld en op verwervingsactiviteiten binnen de organisatie te worden toegepast. |

| SWP_B.02 | Informatiebeveiligingsbeleid voor leveranciersrelaties | Met de leverancier behoren de informatiebeveiligingseisen en een periodieke actualisering daarvan te worden overeengekomen. |

| SWP_B.03 | Exit-strategie softwarepakketten | In de overeenkomst tussen de klant en leverancier behoort een exit-strategie te zijn opgenomen, waarbij zowel een aantal bepalingen over exit zijn opgenomen, als een aantal condities die aanleiding kunnen geven tot een exit. |

| SWP_B.04 | Bedrijfs- en beveiligingsfuncties | De noodzakelijke bedrijfs- en beveiligingsfuncties binnen het veranderingsgebied behoren te worden vastgesteld met organisatorische en technisch uitgangspunten. |

| SWP_B.05 | Cryptografie Softwarepakketten | Ter bescherming van de communicatie en opslag van informatie behoort een beleid voor het gebruik van cryptografische beheersmaatregelen te worden ontwikkeld en geïmplementeerd. |

| SWP_B.06 | Beveiligingsarchitectuur | De klant behoort het architectuurlandschap in kaart te hebben gebracht waarin het softwarepakket geïntegreerd moet worden en beveiligingsprincipes te hebben ontwikkeld. |

| TBV_B.01 | Toegangsbeveiligingsbeleid | Een toegangbeveiligingsbeleid behoort te worden vastgesteld, gedocumenteerd en beoordeeld op basis van bedrijfseisen en informatiebeveiligingseisen. |

| TBV_B.02 | Eigenaarschap toegangsbeveiliging | Het eigenaarschap en de verantwoordelijkheden voor logische toegangsbeveiligingssystemen en de verantwoordelijkheden voor fysieke toegangsbeveiligingssystemen behoren te zijn vastgelegd. |

| TBV_B.03 | Beveiligingsfunctie | Een gespecialiseerde beveiligingsfunctie dient te zijn vastgesteld die de verantwoordelijk is voor het bevorderen van toegangsbeveiliging binnen de gehele organisatie. |

| TBV_B.04 | Cryptografie toegangsbeveiliging | Ter bescherming van authenticatie-informatie behoort een beleid voor het gebruik van cryptografische beheersmaatregelen te worden ontwikkeld en geïmplementeerd. |

| TBV_B.05 | Beveiligingsorganisatie toegangsbeveiliging | De organisatie moet een beveiligingsorganisatie gedefinieerd hebben waarin de organisatorische positie, de taken, verantwoordelijkheden en bevoegdheden (TVB) van de betrokken functionarissen en de rapportagelijnen zijn vastgesteld. |

| TBV_B.06 | Toegangsbeveiligingsarchitectuur | De organisatie behoort met organisatorische eisen en wensen de technische inrichting beschreven te hebben en behoort in een toegangsbeveiligingsarchitectuur te zijn vastgelegd. |

Normen uit de {{{Heeft bron}}} binnen dit aspect[bewerken]

| ID | Stelling | Norm |

|---|---|---|

| APO_B.01.01 | De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor de ontwikkeling van software en systemen. | De gangbare principes rondom Security by Design als uitgangspunt voor softwareontwikkeling |

| APO_B.01.02 | De handreiking: Grip op Secure Software Development (SSD) is uitgangspunt voor de ontwikkeling van software en systemen. | Grip op Secure Software Development' als uitgangspunt voor softwareontwikkeling |

| APO_B.01.03 | In het beleid voor beveiligd ontwikkelen zijn de volgende aspecten in overweging genomen:

| Overwegingen bij het beleid voor beveiligd ontwikkelen van software |

| APO_B.01.04 | Technieken voor beveiligd programmeren worden gebruikt voor nieuwe ontwikkelingen en hergebruik van code uit andere bronnen. | Technieken voor beveiligd programmeren |

| APO_B.02.01 | Een formeel vastgestelde ontwikkelmethodologie wordt toegepast, zoals Structured System Analyses and Design Method (SSADM) of Scrum (Agile-ontwikkeling). | Software wordt ontwikkeld conform een formeel vastgestelde ontwikkelmethodologie |

| APO_B.02.02 | Softwareontwikkelaars zijn getraind om de ontwikkelmethodologie toe te passen. | Softwareontwikkelaars zijn getraind om de ontwikkelmethodologie toe te passen |

| APO_B.02.03 | Adoptie van ontwikkelmethodologie wordt gemonitord. | Adoptie van ontwikkelmethodologie wordt gemonitord |

| APO_B.02.04 | Standaarden en procedures worden toegepast voor:

| Software wordt ontwikkelen conform standaarden en procedures |

| APO_B.02.05 | De systeem-ontwikkelmethode ondersteunt de vereiste dat te ontwikkelen applicaties voldoen aan:

| De systeemontwikkelmethode ondersteunt dat de te ontwikkelen applicaties voldoen aan de vereisten |

| APO_B.02.06 | Het ontwikkelen van een applicatie wordt projectmatig aangepakt. Hierbij wordt onder andere aandacht besteed aan:

| Het softwareontwikkeling wordt projectmatig aangepakt |

| APO_B.03.01 | De handreiking: BIO-Dataclassificatie is het uitgangspunt voor de ontwikkeling van software en systemen. | Dataclassificatie als uitgangspunt voor softwareontwikkeling |

| APO_B.03.02 | De informatie in alle informatiesystemen is door middel van een expliciete risicoafweging geclassificeerd, zodat duidelijk is welke bescherming nodig is. | Informatie in alle informatiesystemen is conform expliciete risicoafweging geclassificeerd |

| APO_B.03.03 | Bij het ontwikkelen van applicaties is informatie beschermd conform de vereisten uit het classificatieschema. | Bij applicatieontwikkeling is informatie beschermd conform de vereisten uit het classificatieschema |

| APO_B.03.04 | In het classificatieschema wordt rekening gehouden met de verplichtingen uit wet- en regelgevingen (onder andere privacy), organisatorische en technische requirements. | Verplichtingen uit wet en regelgeving en organisatorische en technische requirements |

| APO_B.04.01 | De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor de ontwikkeling van software en systemen. | Security by Design als uitgangspunt voor softwareontwikkeling |

| APO_B.04.02 | Voor het beveiligen van informatiesystemen zijn de volgende principes van belang:

| Principes voor het beveiligen van informatiesystemen |

| APO_B.04.03 | Beveiliging wordt als een integraal onderdeel van systemontwikkeling behandeld. | Beveiliging is integraal onderdeel van systeemontwikkeling |

| APO_B.04.04 | Ontwikkelaars zijn getraind om veilige software te ontwikkelen. | Ontwikkelaars zijn getraind om veilige software te ontwikkelen |

| APO_B.05.01 | Bij de business impact analyse worden onder andere de volgende perspectieven in beschouwing genomen:

| Perspectieven bij de Business Impact Analyse |

| APO_B.05.02 | De business impact analyse richt zich op verschillende scenario’s met aandacht voor:

| Scenario's voor de Business Impact Analyse |

| APO_B.05.03 | Met de business impact analyse wordt vastgesteld op welke wijze een eventuele inbreuk op de aspecten beschikbaarheid, integriteit, vertrouwelijkheid- en controleerbaarheid invloed hebben op de financiën van de organisatie in termen van:

| Vaststelling op welke wijze een eventueel compromitteren invloed heeft op de financiën van de organisatie |

| APO_B.06.01 | Om privacy en gegevensbeschermingsmaatregelen vooraf in het ontwerp mee te nemen, is een Privacy Impact Assessment (PIA) uitgevoerd. | GEB om vooraf in het ontwerp de privacy en gegevensbeschermingsmaatregelen mee te nemen |

| APO_B.06.02 | Voor het uitvoeren van een Privacy Impact Assessment (PIA) en voor het opvolgen van de uitkomsten is een procesbeschrijving aanwezig. | Procesbeschrijving voor uitvoeren GEB's en voor opvolgen uitkomsten |

| APO_B.06.03 | Een tot standaard verheven Privacy Impact Assessment (PIA)-toetsmodel wordt toegepast. Dit model voldoet aan de in de Algemene Verordening Gegevensbescherming (AVG) gestelde eisen. | Een tot standaard verheven GEB-toetsmodel wordt toegepast; dit model voldoet aan de in de AVG gestelde eisen |

| APO_B.06.04 | Privacy by design en de Privacy Impact Assessment (PIA) maken onderdeel uit van een tot standaard verheven risicomanagementaanpak. | Privacy by Design en GEB als onderdeel van een tot standaard verheven risicomanagement aanpak |

| APO_B.06.05 | De risicomanagementaanpak wordt aantoonbaar toegepast, bijvoorbeeld door in de vorm van een plan van aanpak aantoonbaar opvolging te geven aan de aanbevelingen/verbetervoorstellen. | Risicomanagement aanpak aantoonbaar toegepast |

| APO_B.06.06 | Conform de Algemene Verordening Gegevensbescherming (AVG) worden bij het ontwerp/ontwikkelen van applicaties de principes privacy by design en privacy by default gehanteerd. | Op basis van de AVG worden de principes Privacy by Design en Privacy by Default gehanteerd |

| APO_B.07.01 | De doelorganisatie beschikt over een ontwikkel- en onderhoudsbeleid. | De doelorganisatie beschikt over een ontwikkel en onderhoudsbeleid |

| APO_B.07.02 | De doelorganisatie beschikt over een quality qssurance-methodiek en Quality Security Management-methodiek. | De doelorganisatie beschikt over QA- en KMS-methodiek |

| APO_B.07.03 | De ontwikkel- en onderhoudsactiviteiten worden in samenhang georganiseerd en geïmplementeerd. | De ontwikkel en onderhoudsactiviteiten worden in samenhang georganiseerd en geïmplementeerd |

| APO_B.07.04 | Er zijn informatie- en communicatieprocessen ingericht. | Voor informatie- en communicatie zijn processen ingericht |

| APO_B.07.05 | Op de ontwikkel- en onderhoudsactiviteiten worden kwaliteitsmetingen en inspecties uitgevoerd. | Op de ontwikkel- en onderhoudsactiviteiten worden kwaliteitsmetingen en inspecties uitgevoerd |

| APO_B.07.06 | Aan het management worden evaluatierapportages verstrekt. | Aan het management worden evaluatierapportages verstrekt |

| APO_B.07.07 | De processen voor de inrichting van de applicatieontwikkeling en het -onderhoud (impactanalyse, ontwerp, realisatietesten en beheer) zijn beschreven en maken onderdeel uit van het kwaliteitsmanagementsysteem. | Applicatieontwikkeling- en onderhoudsprocessen zijn beschreven en maken onderdeel uit van KMS |

| APO_B.08.01 | Om de toegang tot broncodebibliotheken te beheersen en zo de kans op het corrupt raken van computerprogramma’s te verkleinen, worden de volgende richtlijnen in overweging genomen:

| Om de toegang tot broncode bibliotheken te beheersen worden richtlijnen in overweging genomen |

| APO_B.08.02 | Als het de bedoeling is dat de programmabroncode wordt gepubliceerd, behoren aanvullende beheersmaatregelen die bijdragen aan het waarborgen van de integriteit ervan (bijvoorbeeld een digitale handtekening) te worden overwogen. | Aanvullende beheersmaatregelen wanneer programmabroncode wordt gepubliceerd |

| APO_B.09.01 | De beveiligingsfunctionaris zorgt onder andere voor:

| Taken van de beveiligingsfunctionaris |

| APO_B.09.02 | De beveiligingsfunctionaris geeft onder andere inzicht in:

| Inzicht gegeven door de beveiligingsfunctionaris |

| CLD_B.01.01 | De Cloud Service Provider (CSP) informeert de Cloud Service Consumer (CSC) welke wet- en regelgeving van toepassing is op clouddiensten. | Informeren welke wet- en regelgeving van toepassing is op clouddiensten |

| CLD_B.01.02 | De Cloud Service Provider (CSP) identificeert haar eigen relevante wettelijke eisen (zoals Algemene Verordening Gegevensbescherming (AVG)-eisen en encryptietoepassing) om persoonsgegevens te kunnen beschermen. | Selecteren relevante wettelijke eisen ter bescherming van persoonsgegevens |

| CLD_B.01.03 | De voor de Cloud Service Consumer (CSC) van toepassing zijnde vereisten die voortvloeien uit wet- en regelgeving zijn geïdentificeerd, vooral waar het gaat om geografische gedistribueerde verwerkingen, opslag en communicatie waarvoor verschillende wetgeving bestaat, zoals maatregelen die voortvloeien uit de Algemene Verordening Gegevensbescherming (AVG). | Identificeren vereisten die van toepassing zijn |

| CLD_B.01.04 | De Cloud Service Provider (CSP) voorziet de Cloud Service Consumer (CSC) van zekerheid (op bewijs gebaseerde compliancy-rapportage) over (het voldoen aan) de van toepassing zijnde wettelijke eisen en contractuele vereisten. | Voorzien zekerheid over van toepassing zijnde wettelijke eisen en contractuele vereisten |

| CLD_B.01.05 | Voor clouddiensten zijn, om aan de wettelijke en contractuele eisen te kunnen voldoen, specifieke maatregelen getroffen en verantwoordelijkheden benoemd. | Treffen van maatregelen en benoemen verantwoordelijkheden om te voldoen aan gestelde eisen |

| CLD_B.01.06 | De Cloud Service Provider (CSP) heeft, om aan de eisen van de Cloud Service Consumer (CSC) te kunnen voldoen, alle wet- en regelgeving die op haar van toepassing is op de clouddienstverlening vastgesteld. | Vaststellen alle van toepassing zijnde wet- en regelgeving |

| CLD_B.02.01 | De cloudbeveiligingsstrategie van de Cloud Service Provider (CSP) geeft aan op welke wijze zij de bedrijfsdoelstellingen van Cloud Service Consumer (CSC)(’s) ondersteunt door onder andere te beschrijven:

| Aangeven hoe cloudbeveiligingsstrategie bedrijfsdoelstellingen ondersteunt |

| CLD_B.02.02 | De cloudbeveiligingsstrategie van de Cloud Service Provider (CSP):

| Aangeven hoe te beschermen tegen bedreigingen en aandacht te besteden aan beveiligingscontext |

| CLD_B.02.03 | De samenhang van beveiligingsmaatregelen van de Cloud Service Provider (CSP) ondersteunt het behalen van de bedrijfsdoelen van de Cloud Service Consumer (CSC). Hierin wordt aangegeven:

| Ondersteunen in behalen van bedrijfsdoelen door samenhang van beveiligingsmaatregelen |

| CLD_B.03.01 | De Cloud Service Consumer (CSC) legt in de overeenkomst een aantal bepalingen over de exit-regeling vast, zoals:

| Vastleggen bepalingen over exit-regeling |

| CLD_B.03.02 | De Cloud Service Consumer (CSC) kan buiten het verstrijken van de contractperiode besluiten over te gaan tot exit als sprake is van aspecten die gerelateerd zijn aan:

| Overgaan tot exit buiten verstrijken contractperiode |

| CLD_B.04.01 | Het cloud-beveiligingsbeleid bevat:

| Bevatten organisatorisch en technische georiënteerde maatregelen in cloudbeveiligingsbeleid |

| CLD_B.05.01 | De systeembeschrijving bevat de volgende aspecten:

| Bevatten diverse aspecten in systeembeschrijving |

| CLD_B.05.02 | De Service Level Agreement (SLA) of systeembeschrijving voorziet in een specificatie van jurisdictie over dataopslag, verwerking en back-up-locatie, ook als deze (of delen hiervan) uitbesteed is aan subcontractors. | SLA/systeembeschrijving bevat specificatie van jurisdictie inzake data-opslag, verwerking en back-up-locatie |

| CLD_B.05.03 | De Service Level Agreement (SLA) of systeembeschrijving voorziet in een specificatie voor publicatievereisten en onderzoeksmogelijkheden. | SLA/systeembeschrijving bevat specificatie voor publicatie-vereisten en onderzoeksmogelijkheden |

| CLD_B.05.04 | De Service Level Agreement (SLA) of systeembeschrijving voorziet in een specificatie over het beschikbaar zijn van valide certificaten. | SLA/systeembeschrijving bevat specificatie met betrekking tot beschikbaar zijn van valide certificaten |

| CLD_B.06.01 | De verantwoordelijkheden van de Cloud Service Provider (CSP) zijn onder andere het:

| Hebben CSP-verantwoordelijkheden |

| CLD_B.06.02 | De organisatie van het risicomanagementproces is goedgekeurd door managers van de Cloud Service Provider (CSP). | Goedkeuren organisatie van risicomanagementproces |

| CLD_B.06.03 | Het risicomanagementproces is systematisch beschreven met aandacht voor beleid, procedures en richtlijnen voor activiteiten over communiceren, adviseren, vaststellen van de context van onderzoeken, behandelen, monitoren, reviewen, vastleggen en rapporteren van risico’s. | Beschrijven risicomanagementproces |

| CLD_B.07.01 | Voor de beveiliging van IT-functionaliteiten (verwerking, opslag, transport en opvraag van informatie) zijn beschikbaarheids-, integriteits- en vertrouwelijkheidsmaatregelen getroffen. | Treffen maatregelen voor beveiliging IT-functionaliteiten |

| CLD_B.07.02 | Technische beveiligingsmaatregelen in de vorm van sterke toegangsbeveiliging, encryptie en data-analysemethoden zijn getroffen tegen bescherming van de infrastructuur. | Treffen technische beveiligingsmaatregelen tegen bescherming van infrastructuur |

| CLD_B.07.03 | De IT-infrastructuur wordt, om veilige clouddiensten te kunnen verlenen, continue bewaakt en beheerst ter bescherming tegen bedreigingen. | Bewaken en beheersen IT-infrastructuur |

| CLD_B.07.04 | De infrastructuur wordt ingericht met betrouwbare hardware- en softwarecomponenten. | Inrichten infrastructuur met betrouwbare hardware- en software-componenten |

| CLD_B.07.05 | Er zijn gedocumenteerde standaarden en procedures om geavanceerde cyberaanvallen het hoofd te bieden. | Hebben van gedocumenteerde standaarden en procedures om hoofd te bieden tegen cyberaanvallen |

| CLD_B.08.01 | De Cloud Service Provider (CSP) heeft een proceseigenaar voor het Bedrijfscontinuïteitsmanagement (BCM)-proces benoemd en hem verantwoordelijk gegeven voor het vormgeven van BCM en compliancy met het uitgestippeld beleid. | Benoemen proceseigenaar voor BCM-proces en geven verantwoordelijkheden |

| CLD_B.08.02 | De verantwoordelijke voor bedrijfscontinuïteitsmanagement (BCM) stelt zeker dat adequate resources beschikbaar zijn voor het uitvoeren van een effectief BCM-proces. | Zeker stellen adequate resources voor uitvoeren van BCM-proces |

| CLD_B.08.03 | Het management van de Cloud Service Provider (CSP) committeert zich aan de vastgestelde bedrijfscontinuïteitsmanagement (BCM)-vereisten. | Committeren aan vastgestelde BCM-vereisten |

| CLD_B.08.04 | Het bedrijfscontinuïteitsmanagement (BCM)-beleid en beleid voor business impact analyses zijn vastgesteld en gecommuniceerd. | Vaststellen en communiceren BCM- en BIA-beleid |

| CLD_B.08.05 | Het beleid en de procedures voor het vaststellen van de impact van storingen van cloud-services zijn gedocumenteerd en gecommuniceerd, waarbij aandacht wordt besteed aan:

| Documenteren en communiceren beleid en procedures voor vaststellen van storingsimpact van cloudservices |

| CLD_B.08.06 | De Cloud Service Provider (CSP) beschikt over een gedocumenteerd raamwerk voor het plannen van bedrijfscontinuïteit waarin onder andere aandacht wordt besteed aan:

| Beschikken over gedocumenteerd raamwerk voor plannen van bedrijfscontinuïteit |

| CLD_B.08.07 | Business impact analyses en continuïteitsplannen worden geverifieerd, geactualiseerd en regelmatig getest. | Verifiëren, actualiseren en testen business impact analyses en continuïteitsplannen |

| CLD_B.08.08 | Bij het testen wordt aandacht besteed aan de beïnvloeding van Cloud Service Consumers (CSC’s) (tenants) en derde partijen. | Besteden aandacht aan beïnvloeden van CSC’s (tenants) en derde partijen bij testen |

| CLD_B.08.09 | De voorzieningen van de computercentra zijn veilig gesteld en worden gemonitord (bewaakt), onderhouden en regelmatig getest. | Veiligstellen, monitoren, onderhouden en testen computercentra-voorzieningen |

| CLD_B.09.01 | Voor de opslag, de verwerking en het transport van data zijn beschikbaarheids-, integriteits- en vertrouwelijkheidsmaatregelen getroffen. | Treffen maatregelen voor opslag, verwerking en transport van data |

| CLD_B.09.02 | Ter bescherming van data en privacy zijn beveiligingsmaatregelen getroffen, in de vorm van data-analyse, Data Privacy Impact Assessment (DPIA), sterke toegangsbeveiliging en encryptie. | Treffen maatregelen zoals data-analyse, DPIA, sterke toegangsbeveiliging en encryptie |

| CLD_B.09.03 | Aan data en middelen waarin/waarop zich data bevindt, wordt door de verwerkingsverantwoordelijke een classificatie toegekend gebaseerd op het datatype, de waarde, de gevoeligheid en het kritische gehalte voor de organisatie. | Toekennen classificatie aan data en middelen waarin/waarop zich data bevindt |

| CLD_B.09.04 | Data gerelateerd aan e-commerce en verstuurd via publieke netwerken is adequaat geclassificeerd en beschermd tegen fraude, ongeautoriseerde toegang en aantasten/corrumperen van data. | Classificeren en beschermen data gerelateerd aan e-commerce en verstuurd via publieke netwerken |

| CLD_B.09.05 | De Cloud Service Provider (CSP) past een uniforme classificatie toe voor informatie en middelen die relevant is voor de ontwikkeling en het aanbieden van clouddiensten. | Toepassen informatie- en middelenclassificatie, relevant voor ontwikkelen en aanbieden van clouddiensten |

| CLD_B.09.06 | Het eigenaarschap van de middelen die deel uitmaken van de clouddiensten is vastgesteld. | Vaststellen eigenaarschap van middelen die deel uitmaken van clouddiensten |

| CLD_B.09.07 | In de overeenkomst tussen de Cloud Service Provider (CSP) en de Cloud Service Consumer (CSC) is bij het beëindigen van de clouddienst het eigenaarschap vastgelegd rond het gebruik, het retourneren en het verwijderen van data (data objects) en de fysieke middelen die data bevatten. | Vastleggen eigenaarschap in overeenkomst tussen CSP en CSC bij beëindigen van clouddienst |

| CLD_B.09.08 | De Cloud Service Provider (CSP) specificeert en documenteert op welke locatie (in welk land) de data worden opgeslagen. | Specificeren en documenteren opslag op welke locatie data |

| CLD_B.10.01 | De beveiligingsfunctie, die geleid wordt door een Chief Security Officer (CSO), ondersteunt de Cloud Service Provider (CSP) voor het bewerkstelligen en promoten van het cloud-beveiligingsbeleid door het:

| Bewerkstelligen en promoten cloudbeveiligingsbeleid |

| CLD_B.10.02 | De beveiligingsfunctie voorziet in proactieve ondersteuning van:

| Voorzien beveiligingsfunctie in proactieve ondersteuning van bepaalde processen/middelen |

| CLD_B.10.03 | De Cloud Service Provider (CSP) heeft de informatiebeveiligingsorganisatie een formele positie binnen de gehele organisatie gegeven. | Geven positie van informatiebeveiligingsorganisatie binnen organisatie |

| CLD_B.10.04 | De Cloud Service Provider (CSP) heeft de verantwoordelijkheden bij informatiebeveiliging voor het definiëren, coördineren en evalueren beschreven en toegewezen aan specifieke functionarissen. | Benoemen functionarissen voor informatiebeveiliging en onderlinge relaties inzichtelijk maken |

| CLD_B.10.05 | De taken, verantwoordelijkheden en bevoegdheden zijn vastgelegd in een autorisatiematrix. | Toewijzen verantwoordelijkheden voor definiëren, coördineren en evalueren van informatiebeveiliging |

| CLD_B.10.06 | De belangrijkste functionarissen (stakeholders) voor informatiebeveiliging zijn benoemd en de onderlinge relaties zijn met een organisatieschema inzichtelijk gemaakt. | Vastleggen taken, verantwoordelijkheden en bevoegdheden in autorisatiematrix |

| CLD_B.10.07 | De verantwoordings- en rapportagelijnen tussen de betrokken functionarissen zijn vastgesteld. | Vaststellen verantwoordings- en rapportagelijnen tussen betrokken functionarissen |

| CLD_B.10.08 | Het type, de frequentie en de eisen voor de inhoudelijke rapportages zijn vastgesteld. | Vaststellen type, frequentie en eisen voor inhoudelijke rapportages |

| CLD_B.11.01 | Het raamwerk bevat de volgende aspecten:

| Bevatten diverse aspecten voor raamwerk |

| CLD_B.11.02 | De onderlinge samenhang tussen IT-functionaliteiten die bij het aanbieden, gebruiken en onderhouden van clouddiensten zijn betrokken, benoemd en beschreven. | Beschrijven van de samenhang tussen IT-functionaliteiten bij clouddienst-aanbieding, -gebruik en -onderhoud |

| CVZ_B.01.01 | Het beleid of de richtlijnen omschrijven het aanvaardbaar gebruik van communicatiefaciliteiten. | Beleid of richtlijnen omschrijven het aanvaardbaar gebruik van communicatiefaciliteiten |

| CVZ_B.01.02 | Het beleid of de richtlijnen omschrijven het toepassen van cryptografie voor de bescherming van de vertrouwelijkheid, integriteit en authenticiteit van informatie. | Beleid of richtlijnen omschrijven het toepassen van cryptografie |

| CVZ_B.01.03 | Het beleid of de richtlijnen omschrijven welk type verkeer niet over draadloze netwerken verstuurd mag worden. | Beleid of richtlijnen omschrijven welk type verkeer niet over draadloze netwerken verstuurd mag worden |

| CVZ_B.01.04 | De procedures beschrijven het beveiligen van informatie tegen onderscheppen, kopiëren, wijzigen, foutieve routering en vernietiging. | Procedures beschrijven het beveiligen van informatie |

| CVZ_B.01.05 | De procedures beschrijven het opsporen van en beschermen tegen malware die kan worden overgebracht met elektronische communicatie (zie paragraaf 12.2.1 van de ISO 27002 2017). | Procedures beschrijven het opsporen van en beschermen tegen malware |

| CVZ_B.01.06 | De procedures beschrijven het beschermen van als bijlage gecommuniceerde gevoelige informatie. | Procedures beschrijven het beschermen van als bijlage gecommuniceerde gevoelige informatie |

| CVZ_B.01.07 | E-mailberichten worden met vastgelegde procedures en richtlijnen veilig en geautomatiseerd doorgestuurd. | E-mail berichten worden conform vastgelegde procedures en richtlijnen veilig en geautomatiseerd doorgestuurd |

| CVZ_B.02.01 | Overeenkomsten over informatietransport bevatten onder andere de volgende elementen:

| Elementen in overeenkomsten over informatietransport |

| CVZ_B.02.02 | In de overeenkomst behoren alle betrokken partijen expliciet genoemd te zijn. | In de overeenkomst behoren alle betrokken partijen expliciet genoemd zijn |

| CVZ_B.03.01 | In het cryptografiebeleid zijn minimaal de volgende onderwerpen uitgewerkt:

| In het cryptografiebeleid uitgewerkte onderwerpen |

| CVZ_B.03.02 | Aanvullend bevat het cryptografiebeleid voor communicatieservices het volgende:

| Aanvullende onderdelen in het cryptografiebeleid |

| CVZ_B.04.01 | In de organisatiestructuur voor het netwerkbeheer zijn onder andere de volgende beheersingsprocessen benoemd: configuratie-, performance-, fault- en beveiligingsbeheer (security management). | In de organisatiestructuur voor netwerkbeheer zijn beheersingsprocessen benoemd |

| CVZ_B.04.02 | De beheer(sings)processen hebben volgens het informatiebeveiligingsbeleid een formele positie binnen de gehele organisatie. | De beheer(sing)processen hebben een formele positie binnen de gehele organisatie |

| CVZ_B.04.03 | De taken en verantwoordelijkheden van de verantwoordelijke functionarissen voor deze processen zijn duidelijk gedefinieerd. | De taken en verantwoordelijkheden van de verantwoordelijke functionarissen zijn duidelijk gedefinieerd |

| HVI_B.01.01 | De organisatie heeft een huisvesting Informatievoorzieningen (IV)-beleid opgesteld dat:

| Er is een huisvesting informatievoorzieningenbeleid |

| HVI_B.01.02 | Beleidsregels over het huisvesting informatievoorzieningen (IV)-beleid behandelen eisen die voortkomen uit:

| Beleidsregels huisvesting informatievoorzieningen |

| HVI_B.01.03 | Beleidsregels zijn gerelateerd aan specifieke onderwerpen over huisvesting informatievoorzieningen (IV), zoals:

| Beleidsregels verwijzen naar specifieke huisvesting onderwerpen |

| HVI_B.02.01 | De verantwoordelijke voor de huisvesting informatievoorzieningen (IV)-organisatie stelt vast welke wetgeving van toepassing is voor huisvesting-IV. | Vaststellen toepasselijkheid wetgeving |

| HVI_B.02.02 | Het huisvesting informatievoorzieningen (IV)-beleid waarover de huisvesting IV-organisatie en de klant overeenstemming hebben bereikt, is mede gerelateerd aan alle relevante en specifiek geldende wet- en regelgeving en contractuele verplichtingen. | Klant en organisatie hebben overeenstemming over wet- en regelgeving en contractuele verplichtingen |

| HVI_B.03.01 | Personen of afdelingen, die door de directie verantwoordelijk zijn gesteld voor de levenscyclus van een huisvesting informatievoorzieningen (IV)-bedrijfsmiddel, zijn als eigenaar benoemd. | Voor de levenscyclus van een bedrijfsmiddel verantwoordelijken zijn als eigenaar benoemd |

| HVI_B.03.02 | Het eigenaarschap van een huisvesting informatievoorzieningen (IV)-bedrijfsmiddel wordt toegekend bij het ontstaan en of bij de verwerving van het middel. | Het eigenaarschap van bedrijfsmiddelen wordt toegekend bij ontstaan en/of verwerving van het bedrijfsmiddel |

| HVI_B.03.03 | De eigenaar van het huisvesting informatievoorzieningen (IV)-bedrijfsmiddel is verantwoordelijk voor het juiste beheer gedurende de gehele levenscyclus ervan. | De eigenaar is verantwoordelijk voor het juiste beheer gedurende de hele bedrijfsmiddel-levenscyclus |

| HVI_B.03.04 | De eigenaar van het bedrijfsmiddel zorgt ervoor dat:

| Inventariseren, classificeren, verwijderen en vernietigen bedrijfsmiddellen |

| HVI_B.04.01 | De gangbare principes rondom 'Security by design' zijn uitgangspunt voor de ontwikkeling van software en systemen. | Gangbare principes zijn uitgangspunt voor de ontwikkeling van software en systemen |

| HVI_B.04.02 | Huisvesting informatievoorzieningen (IV) die ingezet wordt voor de organisatie is minimaal ISO 27001 (Managementsystemen voor informatiebeveiliging) en ISO 50001 (Energiemanagement) gecertificeerd. | Certificeringseisen van de ingezette Huisvesting Informatievoorziening |

| HVI_B.05.01 | De eisen en specificaties voor huisvesting informatievoorzieningen (IV) zijn onderdeel van het eisenpakket dat is opgesteld bij de verwerving van de voorzieningen. | Het eisenpakket bij verwerving van Huisvestingsvoorzieningen bevat de gestelde eisen en specificaties |

| HVI_B.05.02 | Het verwerven van huisvesting informatievoorzieningen (IV) vindt uitsluitend plaats met een overeenkomst of andere formele afspraak. | Verwerven huisvesting IV-voorzieningen met afspraak of overeenkomst |

| HVI_B.05.03 | De bij Service Level Agreements (SLA’s) en Dossier Afspraken en Procedures (DAP’s) betrokken rollen Contractmanagement en Service Level Management zijn vastgelegd. | Vastleggen betrokken rollen Contractmanagement en Service Level Management |

| HVI_B.05.04 | Afspraken met en activiteiten van leveranciers zijn contractueel vastgelegd in Service Level Agreement (SLA’s) en Dossier Afspraken en Procedures (DAP’s). | Afspraken contractueel vastgeleggen in SLA’s en DAP’s |

| HVI_B.05.05 | De levering van voorzieningen wordt periodiek geëvalueerd door een onafhankelijke partij. | Evalueren levering van voorzieningen |

| HVI_B.06.01 | De huisvesting IV-organisatie heeft de te leveren diensten en bijbehorende dienstenniveaus beschreven. | Beschrijven van de te leveren Huisvestingservices, met bijbehorende service niveau |

| HVI_B.06.02 | Deze dienstenniveaus zijn in lijn met het huisvesting IV- beveiligingsbeleid. | De Service Levels zijn in lijn met het beveiligingsbeleid van de Huisvesting Informatievoorziening |

| HVI_B.06.03 | De dienstenniveaus zijn onder andere gericht op de aspecten: beschikbaarheid, openstelling, vertrouwelijkheid (zonering) en herstel (disaster recovery). | De aspecten waarop de Service Levels o.a. zijn gericht |

| HVI_B.07.01 | De organisatie heeft geïnventariseerd welke data en apparatuur bedrijfskritisch zijn. | De organisatie heeft geïnventariseerd welke data en apparatuur bedrijf kritisch zijn |

| HVI_B.07.02 | Tegen bedreigingen van buitenaf zijn beveiligingsmaatregelen genomen op basis van een expliciete risicoafweging. | Tegen externe bedreigingen zijn beveiligingsmaatregelen genomen o.b.v. een expliciete risicoafweging |

| HVI_B.07.03 | Bij huisvesting van bedrijfsmiddelen wordt rekening gehouden met de kans op gevolgen van rampen veroorzaakt door de natuur en menselijk handelen. | Bij huisvesting van bedrijfsmiddelen wordt rekening gehouden met de gevolgen van rampen |

| HVI_B.07.04 | De aanwezige brandblusapparatuur wordt jaarlijks op geschiktheid gekeurd door de brandweer of een hiertoe erkend keuringsinstituut. | De brandweer keurt de aanwezige brandblusapparatuur jaarlijks op geschiktheid |

| HVI_B.08.01 | Binnen huisvesting Informatievoorzieningen (IV) nemen alle medewerkers regelmatig deel aan beveiligingsbewustwording (bijvoorbeeld I-bewustzijn) en trainingsprogramma’s of nemen deel aan workshops hierover. | Awareness-activiteiten m.b.t. de binnen de Huisvesting Informatievoorziening actieve medewerkers |

| HVI_B.08.02 | Aan de medewerkers wordt regelmatig training (e-learning) aangeboden en zij worden regelmatig op de hoogte gesteld van de ontwikkelingen rond rekencentrumbeveiliging met brochures en nieuwsberichten. | Aanbod van training en op de hoogte stellen van ontwikkelingen rond Rekencentrum beveiliging |

| HVI_B.09.01 | Binnen de huisvestingsorganisatie hebben de verantwoordelijken voor huisvesting Informatievoorzieningen (IV) een formele positie. | De verantwoordelijken voor de Huisvesting-IV hebben een formele positie |

| HVI_B.09.02 | Voor huisvesting Informatievoorzieningen (IV) is een organisatieschema beschikbaar. | Er is een Huisvestingsorganisatieschema beschikbaar |

| HVI_B.09.03 | Het organisatieschema toont de rollen/functionarissen binnen de huisvesting Informatievoorzieningen (IV)-organisatie. | Het organisatieschema toont de rollen/functionarissen binnen de Huisvestingsorganisatie |

| HVI_B.09.04 | De taken, verantwoordelijkheden en bevoegdheden van de functionarissen binnen huisvesting Informatievoorzieningen (IV) zijn expliciet vastgelegd en belegd. | De taken, verantwoordelijkheden en bevoegdheden van de functionarissen zijn expliciet belegd |

| PRIV_B.01.01.01 | Het beleid geeft duidelijkheid over hoe de verantwoordelijken hun verantwoordelijkheid voor de naleving van de beginselen en de rechtsgrondslagen invullen en dit kunnen aantonen ("verantwoordingsplicht")AVG Art. 5 lid 2. | Privacybeleid; duidelijkheid over naleving en verantwoordingsplicht |

| PRIV_B.01.01.02 | Het privacybeleid is tot stand gekomen langs een cyclisch proces dat voldoet aan een gestandaardiseerd patroon met daarin de elementen: voorbereiden, ontwikkelen, goedkeuren, communiceren, uitvoeren, implementeren en evalueren. | Privacybeleid; cyclisch proces |

| PRIV_B.01.01.03 | Het topmanagement van de organisatie heeft het privacybeleid vastgelegd, bekrachtigd en gecommuniceerd binnen de organisatie, met daarin de visie op privacybescherming en richtlijnen voor het - in overeenstemming met de wet - rechtmatig, behoorlijk en transparant verwerken van persoonsgegevens. | Privacybeleid; vastgesteld en gecommuniceerd |

| PRIV_B.01.01.04 | De organisatie heeft vastgesteld en vastgelegd welke wet- en regelgevingen gelden. | Privacybeleid i.r.t. wet- en regelgeving |

| PRIV_B.01.01.05 | In het beleid is vastgelegd en bekrachtigd op welke wijze invulling wordt gegeven aan de eisen van de sectorspecifieke wetgeving. | Privacybeleid i.r.t. sectorspecifieke wetgeving. |

| PRIV_B.01.01.06 | In het beleid is vastgelegd of een gedragscode wordt gehanteerd waarin de uitvoering van de AVG nader wordt geconcretiseerd voor de eigen organisatie of branche, en met welke frequentie deze gedragscode en de naleving ervan worden gecontroleerd en geëvalueerd door de verantwoordelijke en - indien aangesteld - de Functionaris voor Gegevensbescherming (FG)AVG Art. 25 en Art. 64 lid 2. | Privacybeleid i.r.t. gedragscode |

| PRIV_B.01.02.01 | Beschreven is hoe gewaarborgd wordt dat verantwoordelijken vooraf aantoonbaar maatregelen hebben genomen door het conform PRIV_U.03: Kwaliteitsmanagement toepassen van Privacy by Design, het uitvoeren van DPIA's en het gebruik van standaard instellingen. | Invulling wettelijke beginselen; beschrijving van privacy by design |

| PRIV_B.01.02.02 | Beschreven is hoe gewaarborgd wordt dat persoonsgegevens, conform PRIV_U.01: Doelbinding gegevensverwerking, voor welbepaalde, uitdrukkelijk omschreven en gerechtvaardigde doeleinden worden verzameld en dat de gegevens niet op een met die doeleinden onverenigbare wijze worden verwerkt. | Invulling wettelijke beginselen; beschrijving van de doeleinden voor het verzamelen |

| PRIV_B.01.02.03 | Beschreven is hoe gewaarborgd wordt dat, conform PRIV_U.01: Doelbinding gegevensverwerking, de verwerking toereikend, ter zake dienend en beperkt is tot "minimale gegevensverwerking"; tot wat noodzakelijk is voor de doeleinden waarvoor de gegevens worden verwerkt. | Invulling wettelijke beginselen; beschrijven van minimalisatie van verwerken |

| PRIV_B.01.02.04 | Beschreven is hoe gewaarborgd wordt dat, conform PRIV_U.03: Kwaliteitsmanagement, de persoonsgegevens juist zijn en zo nodig worden geactualiseerd en waarbij alle redelijke maatregelen moeten zijn genomen om de persoonsgegevens die onjuist zijn, gelet op de doeleinden waarvoor zij worden verwerkt, onverwijld te wissen of te rectificeren. | Invulling wettelijke beginselen; beschrijven van juistheid en actualiteit van de gegevens |

| PRIV_B.01.02.05 | Beschreven is hoe gewaarborgd wordt dat, conform PRIV_U.04: Beveiligen van de verwerking van persoonsgegevens, passende technische en organisatorische beveiligingsmaatregelen worden getroffen, zoals pseudonimisering van persoonsgegevens, zodat duidelijk is hoe een veilige verwerking wordt gewaarborgd en hoe de persoonsgegevens onder meer worden beschermd tegen ongeoorloofde of onrechtmatige verwerking en tegen onopzettelijk verlies, vernietiging of beschadiging. | Invulling wettelijke beginselen; beschrijven van passende technische en organisatorische maatregelen |

| PRIV_B.01.02.06 | Beschreven is hoe gewaarborgd wordt dat, conform PRIV_U.05: Informatieverstrekking aan betrokkene bij verzameling persoonsgegevens en PRIV_C.02: Toegang gegevensverwerking voor betrokkenen, de persoonsgegevens op een wijze worden verwerkt die voor het publiek en de betrokkene transparant is en het de betrokkene mogelijk maakt zijn rechten uit te oefenen. Hierbij is specifiek aandacht voor de bescherming van kinderen. | Invulling wettelijke beginselen; beschrijven van transparante verwerking |

| PRIV_B.01.02.07 | Beschreven is hoe gewaarborgd wordt dat, conform U.06, persoonsgegevens niet langer worden bewaard dan noodzakelijk is voor het doel waarvoor zij worden verwerkt en in welke vorm de opslag moet plaatsvinden zodanig dat na deze periode de betrokkenen niet langer zijn te identificeren. | Invulling wettelijke beginselen; beschrijven van maximale bewaartermijnen |

| PRIV_B.01.02.08 | Beschreven is hoe gewaarborgd wordt dat, conformPRIV_U.07: Doorgifte persoonsgegevens, persoonsgegevens slechts worden doorgegeven wanneer formeel afdoende garanties zijn vastgelegd, zodat aangetoond kan worden dat ook bij de doorgifte aan de AVG wordt voldaan en dat aangegeven kan worden wat in verwerkersovereenkomsten en samenwerkingsovereenkomsten moet worden vastgelegd. | Invulling wettelijke beginselen; beschrijven van garanties bij doorgifte |

| PRIV_B.01.02.09 | Beschreven is hoe gewaarborgd wordt hoe verantwoordelijken, conform PRIV_C.01: Intern toezicht, aantonen dat - gedurende en na de verwerking - de verwerking ten aanzien van de betrokkene behoorlijk is en hoe dit door middel van het bijhouden van een register, conform PRIV_U.02: Register van verwerkingsactiviteiten, en een dossier kan worden aangetoond. | Invulling wettelijke beginselen; beschrijven van behoorlijke verwerking |

| PRIV_B.01.02.10 | Beschreven is hoe gewaarborgd wordt dat, conform PRIV_C.03: Meldplicht Datalekken, bij een inbreuk in verband met persoonsgegevens (datalek of 'personal data breach') de betrokkenen en de AP worden geïnformeerd als deze inbreuk waarschijnlijk een risico inhoudt voor de rechten en/of vrijheden van natuurlijke personen. | Invulling wettelijke beginselen; beschrijven van informeren bij inbreuk |

| PRIV_B.02.01.01 | De eindverantwoordelijke voor een gegevensverwerking is degene die het doel en de middelen van de gegevensverwerking heeft vastgesteld; het is te allen tijde duidelijk wie deze verantwoordelijke is. | Verdeling taken en verantwoordelijkheden |

| PRIV_B.02.01.02 | De verwerkingsverantwoordelijke en de verwerker hebben (de beschikking over) een Functionaris voor de Gegevensbescherming, als ten minste één van de volgende situaties aan de orde is:

| Functionaris Gegevensbescherming |

| PRIV_B.02.01.03 | Bij elke uitvoering van een gegevensverwerking door een verwerker zijn de taken en afspraken om de rechtmatigheid van de gegevensverwerking te garanderen schriftelijk vastgesteld en vastgelegd in een overeenkomst. | Verdeling taken en verantwoordelijkheden i.r.t. overeenkomsten |

| PRIV_B.02.01.04 | De taken, verantwoordelijkheden en bevoegdheden zijn duidelijk belegd in een TVB-matrix (Taken, Verantwoordelijkheden, Bevoegdheden) waarbij ook de onderlinge relaties tussen de verschillende verantwoordelijken en verwerkers inzichtelijk zijn gemaakt. | Verdeling taken en verantwoordelijkheden i.r.t. TVB-matrix |

| PRIV_B.02.02.01 | Gekoppeld aan het privacybeleid voorziet de organisatie voldoende en aantoonbaar in de benodigde middelen voor de uitvoering ervan. | Benodigde middelen |

| PRIV_B.02.03.01 | De rapportage- en verantwoordingslijnen tussen de betrokken verantwoordelijken, verwerkers en - indien aangesteld - de FG zijn vastgesteld en vastgelegd. | Rapporteringslijnen |

| PRIV_B.03.01.01 | Wanneer waarschijnlijk een hoog risico voor de rechten en vrijheden van natuurlijke personen bestaat, in het bijzonder wanneer gelet op de aard, de omvang, de context en de doeleinden nieuwe technologieën worden gebruik, wordt voorafgaand aan de verwerking een gegevensbeschermingseffectbeoordeling (DPIA) uitgevoerd AVG art. 35 lid 1. | Het beoordelen van de privacyrisico's, hoog risico |

| PRIV_B.03.01.02 | Wanneer een Functionaris voor de Gegevensbescherming is aangewezen, wint de verwerkingsverantwoordelijke bij het uitvoeren van een DPIA diens advies in. | Het beoordelen van de privacyrisico's, advies van FG |

| PRIV_B.03.01.03 | Ten minste wanneer sprake is van een verandering van het risico dat de verwerkingen inhoudt, verricht de verwerkingsverantwoordelijke een toetsing om te beoordelen of de gewijzigde verwerking overeenkomstig de gegevensbeschermingseffect beoordeling (DPIA) wordt uitgevoerdAVG Art. 35 lid 11.. | Het beoordelen van de privacyrisico's, bij wijzigingen |

| PRIV_B.03.01.04 | Wanneer uit een DPIA blijkt dat de verwerking een hoog risico kan opleveren (als de verwerkingsverantwoordelijke geen maatregelen neemt om het risico te beperken), dan raadpleegt de verwerkingsverantwoordelijke voorafgaand aan de verwerking de AP hieroverAVG Art. 36.. | Het beoordelen van de privacyrisico's, i.r.t. DPIA |

| PRIV_B.03.02.01 | De maatregelen bestaan uit technische en organisatorische maatregelen. | Passende maatregelen, technisch en organisatorisch |

| PRIV_B.03.02.02 | Passende maatregelen zijn genomen door bij het ontwerp de principes van gegevensbescherming te hanteren (privacy by design) en door het hanteren van standaardinstellingen (privacy by default)AVG Art. 25. | Passende maatregelen, passend |

| PRIV_B.03.02.03 | De maatregelen zijn blijvend passend door het uitvoeren van gegevensbeschermingseffectbeoordelingen (DPIA's) | Passende maatregelen, continuïteit |

| PRIV_B.03.02.04 | De resultaten van de DPIA worden gebruikt om de organisatie (beter) bewust te maken van het van belang om aan privacy te doen. | Passende maatregelen i.r.t. de DPIA |

| PRIV_B.03.03.01 | Van alle verwerkingen waarop een DPIA is uitgevoerd is een DPIA-rapportage beschikbaar, waardoor bekend is welke risico's bestaan en welke maatregelen genomen (moeten) worden. | Aantonen onderkende risico's en maatregelen |

| PRIV_B.03.03.02 | Een procesbeschrijving is aanwezig voor het uitvoeren van DPIA's en voor het opvolgen van de uitkomsten. | Aantonen uitvoeren DPIA en opvolgen DPIA uitkomsten |

| PRIV_B.03.03.03 | De risicomanagement aanpak wordt aantoonbaar toegepast, bijvoorbeeld door in de vorm van een plan van aanpak aantoonbaar opvolging te geven aan de aanbevelingen/verbetervoorstellen uit de DPIA's. | Aantonen aanpak risicomanagement |

| PRIV_B.03.03.04 | Een tot standaard verheven DPIA toetsmodel wordt toegepast; dit model voldoet aan de in de AVG gestelde eisen. | Aantonen toepassen DPIA toetsmodel |

| PRIV_B.03.03.05 | Privacy by Design en de DPIA maken onderdeel uit van een tot standaard verheven risicomanagement aanpak. | Aantonen privacy by design |

| SVP_B.01.01 | De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor het onderhouden van servers. | Gangbare principes rondom security by design zijn uitgangspunt voor het onderhouden van server |

| SVP_B.01.02 | In het beleid voor beveiligd inrichten en onderhouden zijn de volgende aspecten in overweging genomen:

| Overwegingen betreffende het beleid voor beveiligd inrichting en onderhoud |

| SVP_B.02.01 | De gangbare principes rondom ‘security by design’ zijn uitgangspunt voor het inrichten van servers. | Gangbare principes rondom Security by design zijn uitgangspunt voor het inrichten van servers |

| SVP_B.02.02 | Voor het beveiligd inrichten van servers zijn de volgende beveiligingsprincipes van belang:

| Beveiligingsprincipes voor het beveiligd inrichten van servers |

| SVP_B.03.01 | Van het in te richten serverplatform is een actueel architectuurdocument opgesteld. Dit document:

| Eisen aan het architectuurdocument van het in te richten van het serverplatform |

| SVP_B.03.02 | In het architectuurdocument is vastgelegd welke uitgangspunten, principes, beveiligingsvoorschriften, eisen en overwegingen gelden voor het inrichten van serverplatforms. | In het architectuurdocument voor servers platforms vastgelegde inrichtings eisen |

| SWP_B.01.01 | In het verwervingsbeleid voor softwarepakketten zijn regels vastgesteld die bij de verwerving van softwarepakketten in acht dienen te worden genomen. De regels kunnen onder andere betrekking hebben op:

| Regels voor beleid bij verwerving softwarepakketten |

| SWP_B.01.02 | De verwerving van een softwarepakket vindt plaats met een business case, waarbij verschillende toepassingsscenario’s worden overwogen:

| Verwerven softwarepakket met business case |

| SWP_B.01.03 | Verwerving van een softwarepakket vindt plaats met een functioneel ontwerp, waarin de beoogde functionele en niet-functionele requirements zijn uitgewerkt in een op te stellen softwarepakket van eisen en wensen. | Verwerven softwarepakket met functioneel ontwerp |

| SWP_B.01.04 | Leveranciers zijn ISO 27001-gecertificeerd. | Leveranciers zijn gecertificeerd |

| SWP_B.02.01 | De overeenkomsten en documentatie omvatten afspraken over:

| Overeenkomsten en documentatie omvatten afspraken |

| SWP_B.03.01 | De klant legt in de overeenkomst bepalingen over exit vast dat:

| Vastleggen exit-bepalingen in overeenkomst |

| SWP_B.03.02 | De klant kan, buiten het verstrijken van de contractperiode, besluiten over te gaan tot exit wanneer sprake is van aspecten die gerelateerd zijn aan:

| Besluiten over te gaan tot exit |

| SWP_B.04.01 | Bij de afleiding van de bedrijfsfuncties worden stakeholders uit het veranderingsgebied betrokken. | Betrekken stakeholders bij afleiden bedrijfsfuncties |

| SWP_B.04.02 | Voor het afleiden van bedrijfs- en beveiligingsfuncties worden formele methoden voor een gegevensimpactanalyse toegepast, zoals een (Business Impact Analyse) BIA en Data Protection Impact Assessment (DPIA) en wordt rekening gehouden met het informatieclassificatie-beleid. | Toepassen methoden voor gegevensimpactanalyse |

| SWP_B.04.03 | Het softwarepakket dekt de eisen van de organisatie zodanig dat geen maatwerk noodzakelijk is. Wanneer de functionaliteit door een SaaS (Software as a Service)-leverancier wordt aangeboden via een app-centre, dan wordt het volgende onderzocht en overeengekomen:

| Afdekken organisatie-eisen voor softwarepakketten |

| SWP_B.04.04 | Het softwarepakket biedt de noodzakelijke veilige interne en externe communicatie-, koppelings- (interfaces) en protectiefuncties, bij voorkeur gerelateerd aan open standaarden. | Bieden veilige interne en externe communicatie-, koppelings- (interfaces) en protectiefuncties |

| SWP_B.04.05 | De documentatie van het softwarepakket beschrijft alle componenten voor de beveiligingsfuncties die ze bevatten. | Beschrijven componenten voor beveiligingsfuncties |

| SWP_B.05.01 | Communicatie en opslag van informatie door softwarepakketten is passend bij de classificatie van de gegevens, al dan niet beschermd door versleuteling. | Passende gegevensclassificatie bij informatiecommunicatie en -opslag |

| SWP_B.05.02 | In het cryptografiebeleid zijn minimaal de volgende onderwerpen uitgewerkt:

| Uitwerken cryptografiebeleid |

| SWP_B.06.01 | De beveiligingsarchitectuur ondersteunt een bedrijfsbreed proces voor het implementeren van samenhangende beveiligingsmechanismen en tot stand brengen van gemeenschappelijke gebruikersinterfaces en Application Programming Interfaces (API’s), als onderdeel van softwarepakketten. | Ondersteunen proces voor beveilgingsmechnismen |

| SWP_B.06.02 | Er zijn beveiligingsprincipes voorgeschreven waaraan een te verwerven softwarepakket getoetst moet worden, zoals:

| Voorschrijven beveiligingsprincipes |

| TBV_B.01.01 | Het toegangvoorzieningsbeleid:

| Eisen aan het Toegangvoorzieningsbeleid |

| TBV_B.01.02 | Bij bescherming van toegang tot gegevens wordt aandacht geschonken aan relevante wetgeving en eventuele contractuele verplichtingen. | Aandacht voor wetgeving en verplichtingen |

| TBV_B.01.03 | Er zijn standaard gebruikersprofielen met toegangsrechten voor veelvoorkomende rollen in de organisaties. | Standaard gebruikersprofielen |

| TBV_B.01.04 | Informatiespreiding en autorisatie tot informatie worden uitgevoerd met need-to-know- en need-to-use- principes. | Toepassen van need-to-know en need-to-use principes |

| TBV_B.01.05 | Het autorisatiebeheer is procesmatig ingericht (zoals: aanvragen, toekennen, controleren, implementeren, intrekken/beëindigen en periodiek beoordelen). | Het autorisatiebeheer is procesmatig ingericht |

| TBV_B.02.01 | Het eigenaarschap van toegangsbeveiligingssystemen is toegekend aan specifieke functionarissen (bijvoorbeeld Business managers). | Het eigenaarschap is specifiek toegekend |

| TBV_B.02.02 | De eigenaar heeft de beschikking over noodzakelijke kennis, middelen en mensen en autoriteit om zijn verantwoordelijkheid te kunnen uitvoeren ten aanzien van de inrichting van het toegangbeveiligingssysteem. | De eigenaar beschikt over kennis, middelen, mensen en autoriteit |

| TBV_B.02.03 | De eigenaar is verantwoordelijk voor:

| Eigenaar is verantwoordelijk voor de logische toegangsbeveiligingssystemen |

| TBV_B.02.04 | De eigenaar is verantwoordelijk voor:

| Eigenaar is verantwoordelijk voor de fysieke toegangsbeveiligingssystemen |

| TBV_B.03.01 | De rollen binnen de beveiligingsfunctie moeten zijn benoemd en de taken en verantwoordelijkheden vastgelegd, zoals: Human Resource Management (HRM), Proceseigenaar, Autorisatiebeheerder, Chief Information Security Officer (CISO) en Beveiligingsambtenaar (BVA) als het gaat om de Rijksoverheid. | De rollen binnen de beveiligingsfunctie zijn benoemd |

| TBV_B.03.02 | De functionarissen binnen de beveiligingsfunctie moeten periodiek het toegangsbeveiligingssysteem (laten) evalueren inclusief de implicatie van business initiatieven voor het toegangsbeveiligingssysteem. | Het toegangbeveiligingssysteem wordt periodiek geevalueerd |

| ... meer resultaten | ||